Die wichtigsten Fakten

- In diesem Bericht werden 734 Datenpannen analysiert, die sich im Jahr 2024 ereigneten – im Schnitt mehr als zwei pro Tag – und jeweils mehr als 5000 Personen betrafen.

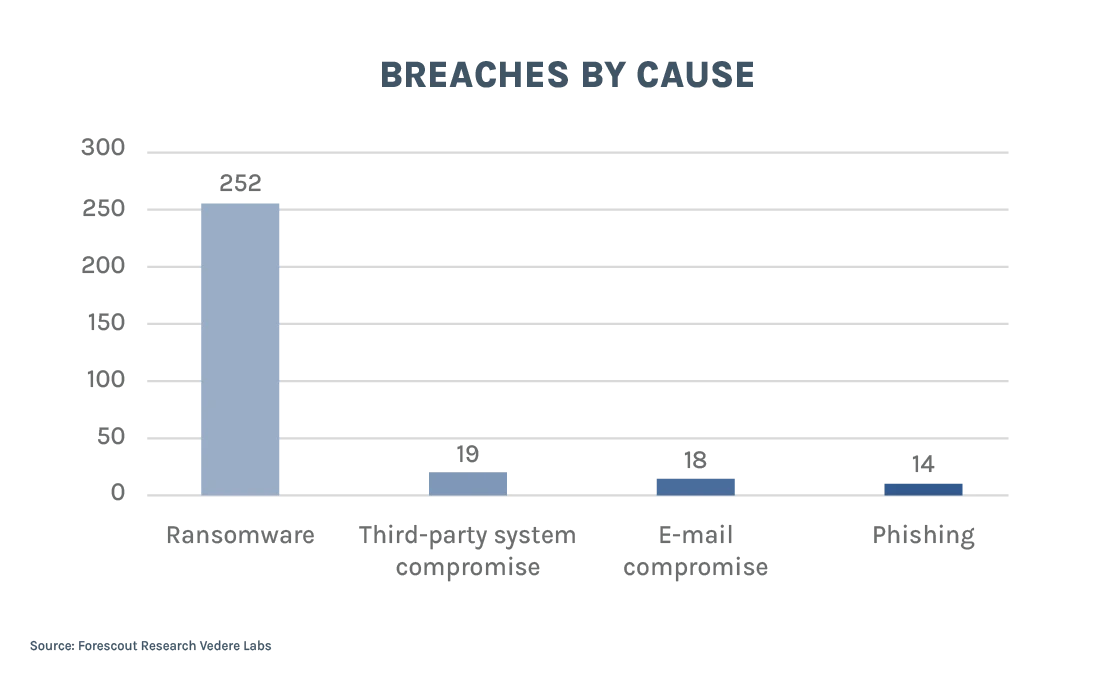

- Ransomware war die Hauptursache für die Datenlecks, gefolgt von der Kompromittierung von Drittsystemen, der Kompromittierung von E-Mails sowie Phishing.

- Mehr als 90 % der Datenpannen betrafen die USA, gefolgt von Australien und dem Vereinigten Königreich.

- Die Geldstrafen für Verstöße gegen HIPAA beliefen sich im Jahr 2024 im Durchschnitt auf mehr als 554.000 USD.

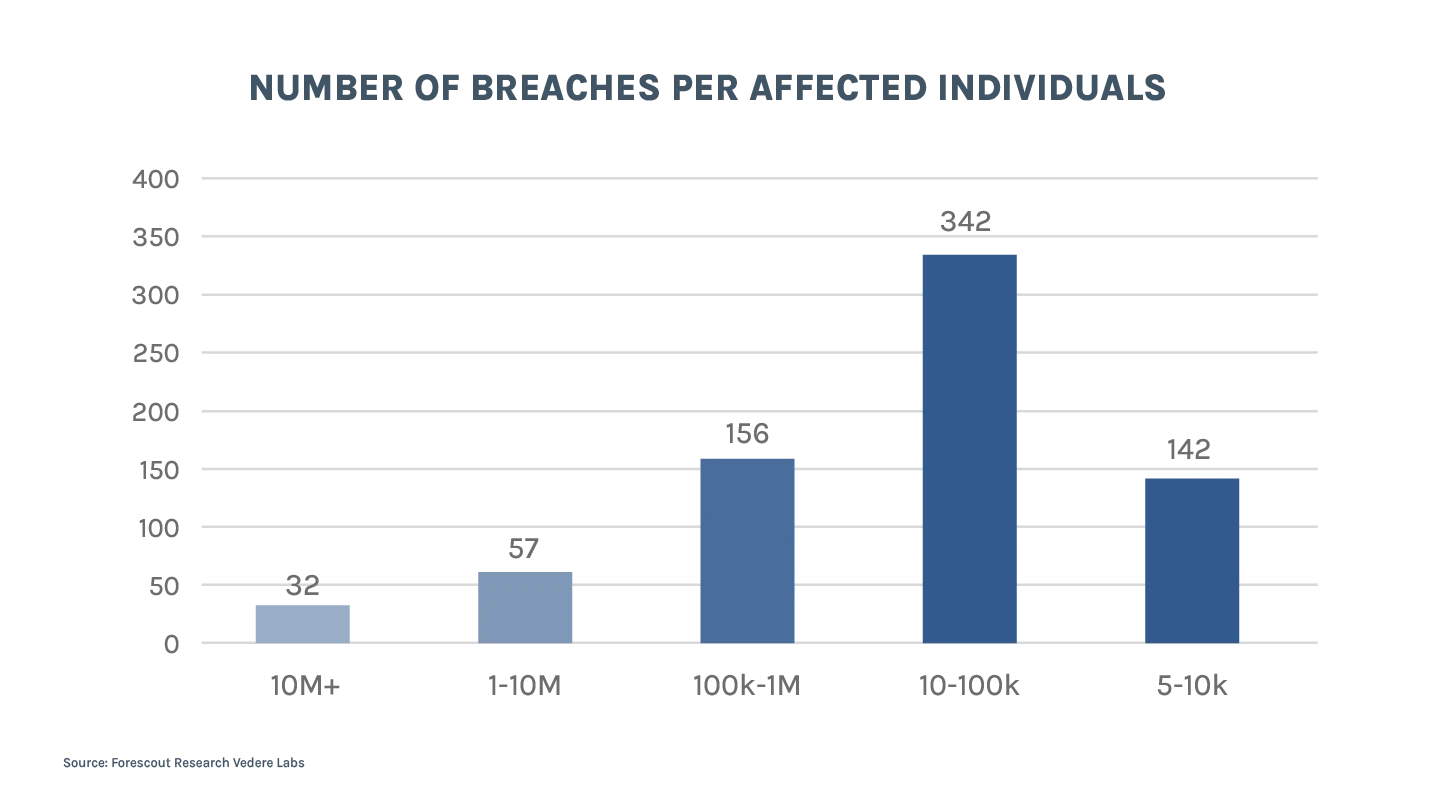

- Es gab 32 Mega-Datenpannen, von denen mehr als 10 Millionen Menschen betroffen waren, sowie 57 große Datenpannen, die zwischen 1 und 10 Millionen Menschen betrafen.

- 342 Datenpannen betrafen 10.000 bis 100.000 Personen.

- Im Jahr 2025 ereigneten sich im Gesundheitswesen bis zum 30. April 238 offiziell bestätigte Datenpannen, von denen mehr als 20 Millionen Menschen betroffen waren.

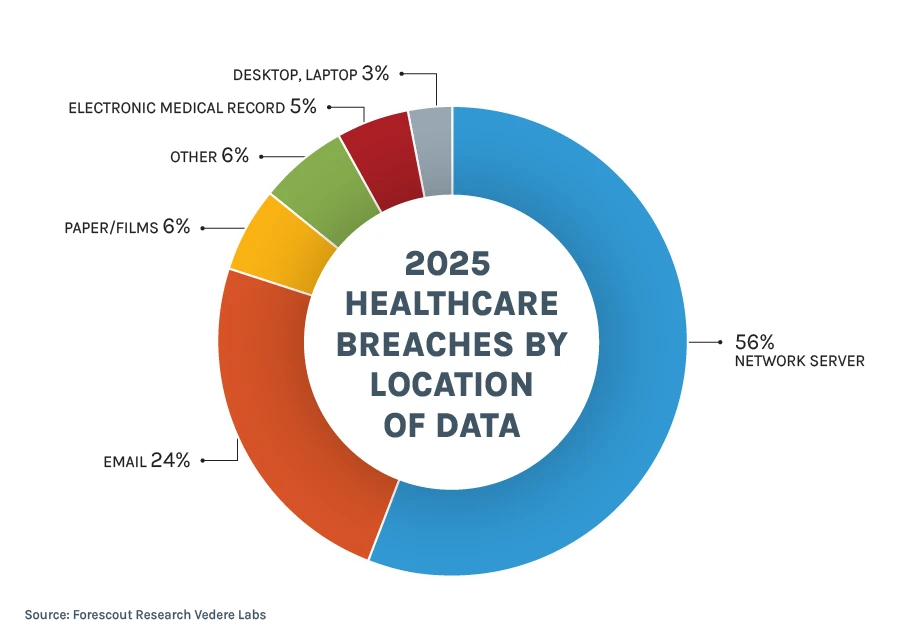

- Bei der Mehrzahl (56 %) der im Jahr 2025 aufgetretenen Datenpannen im Gesundheitswesen wurden Daten auf Netzwerkservern kompromittiert.

Empfohlene Abhilfemaßnahmen

- Verschlüsseln Sie alle sensiblen Daten bei der Übertragung und im Ruhezustand, insbesondere personenbezogene Daten (PII), sensible Gesundheitsdaten (PHI) und Finanzdaten.

- Ermitteln und bewerten Sie kontinuierlich die Risiken und Anfälligkeiten für alle Assets mit Netzwerkverbindung, die sensible Daten speichern oder verarbeiten.

- Sichern Sie diese Assets ab, indem Sie Patches anwenden, schwache Anmeldeinformationen ersetzen und unnötige Dienste deaktivieren.

- Ermitteln Sie die mit dem Netzwerk verbundenen Assets, die sensible Daten speichern oder verarbeiten, und beschränken Sie deren Netzwerkverbindung durch Netzwerksegmentierung und Netzwerkzugangskontrollen.

- Überwachen Sie den Datenverkehr von und zu Assets mit sensiblen Daten, um potenzielle Sicherheitsverstöße in Echtzeit erkennen und entschärfen zu können.

Datenpannen ereignen sich heute in Unternehmen aller Größen und Branchen, und nicht selten werden dabei persönliche und sensible Daten von Millionen von Menschen offengelegt. Meist sind solche Vorfälle auf Ransomware-Angriffe, Hacktivisten-Kampagnen oder andere Aktivitäten von Cyberkriminellen zurückzuführen.

Viele Ransomware-Akteure sind mittlerweile von den herkömmlichen Erpressungstaktiken, die allein auf Datenverschlüsselung basieren, zu aggressiveren „Double Extortion“-Modellen übergegangen, bei denen Daten zunächst gestohlen und dann verschlüsselt werden. Einige Gruppen verzichten inzwischen sogar ganz auf die Verschlüsselung und setzen stattdessen auf reinen Datendiebstahl. So hat etwa die Ransomware-Gruppe Hunters International einen Strategiewechsel vollzogen und konzentriert sich unter dem neuen Namen „World Leaks“ jetzt ausschließlich auf Datenexfiltration. Vorangetrieben wird dieser Trend durch die verstärkten Strafverfolgungsmaßnahmen gegen Gruppen, die Daten verschlüsseln, den Rückgang der Lösegeldzahlungen im Jahr 2024 sowie das anhaltende Wachstum von Untergrund-Marktplätzen, auf denen mit gestohlenen Daten gehandelt wird.

Das Gesundheitswesen zählt weiterhin zu den Sektoren, die am stärksten im Visier der Angreifer stehen. Zurückzuführen ist dies auf den hohen Wert der Daten, die Gesundheitseinrichtungen speichern, und die Schwierigkeiten bei der Absicherung ihrer komplexen Netzwerke.

Um ein klareres Bild von der Art und dem Ausmaß der aktuellen Datenpannen zu erhalten, haben wir einen Datensatz mit über 700 Vorfällen analysiert, die sich entweder im Jahr 2024 ereigneten oder über die die Betroffenen in diesem Jahr informiert wurden. Unsere Untersuchung beleuchtet die wichtigsten Fakten, darunter die Anzahl der betroffenen Personen, die Ursachen der Datenpannen und die Verteilung der Vorfälle auf verschiedene Sektoren. Darüber hinaus dehnen wir unsere Analyse auf das Jahr 2025 aus, um erste Trends zu erkennen und Strategien zur Prävention zu untersuchen.

Der Datensatz umfasst ausschließlich Datenlecks, die mindestens 5.000 Personen betrafen, und nur solche, bei denen die Anzahl der betroffenen Personen öffentlich bestätigt wurde. Vorfälle, die weniger als 5.000 Personen betrafen oder für die keine verifizierten Daten zur Zahl der Opfer vorliegen, wurden in diesen Bericht also nicht einbezogen. Diese Einschränkung kann dazu führen, dass bestimmte Vorfälle nicht berücksichtigt werden, insbesondere solche bei kleineren Unternehmen oder in Ländern mit weniger strengen Meldevorschriften. Nicht öffentlich gemachte Verletzungen der Datensicherheit oder solche, bei denen die Anzahl der betroffenen Personen nicht angegeben wurde, bleiben in dieser Analyse ebenfalls außen vor.

Datenpannen des Jahres 2024 im Überblick: Das Gesundheitswesen und die Finanzdienstleistungen führen die Liste an

Wir haben einen Datensatz mit 734 im Jahr 2024 gemeldeten Verletzungen der Datensicherheit zusammengestellt, indem wir Berichte über Datenpannen aus Nachrichtenartikeln, öffentlich zugänglichen Aufzeichnungen aus mehreren US-Bundesstaaten sowie dem Meldeportal für Sicherheitsverletzungen des US-Gesundheitsministeriums (HHS) konsolidierten. Wo verfügbar, reicherten wir den Datensatz mit Metadaten an, wie etwa dem Datum des Vorfalls, der betroffenen Branche, dem betroffenen Land und Art der kompromittierten Daten.

Von diesen Datenlecks waren 717 einzelne Unternehmen betroffen. Besonders bemerkenswert ist, dass neun Unternehmen im selben Jahr zwei Datenpannen erlitten und drei Unternehmen sogar drei. Von den zwölf Unternehmen, in denen sich mehrere Vorfälle ereigneten, sind fünf im Gesundheitswesen tätig.

Aus dem Datensatz ergeben sich durchschnittlich mehr als 60 Datenpannen pro Monat, also rund zwei pro Tag. Bei über 90 % davon handelt es sich um Vorfälle, die sich in Unternehmen und Einrichtungen in den USA ereigneten. Zum Teil rührt dies daher, dass wir vor allem US-amerikanische Datenquellen verwendet haben, doch spiegelt sich darin auch ein anhaltender Trend: Die USA werden von Ransomware-Akteuren und anderen Angreifern nach wie vor am häufigsten ins Visier genommen. Am zweit- und drittstärksten betroffen waren Australien beziehungsweise das Vereinigte Königreich.

Insgesamt waren von diesen Datenpannen 2.447.878.758 Identitäten betroffen – also fast zweieinhalb Milliarden, im Durchschnitt über drei Millionen Personen pro Vorfall. Das sind schwindelerregende Zahlen, doch sind dabei zwei Vorbehalte zu nennen:

- Viele Personen dürften von mehr als nur einer Datenpanne betroffen gewesen sein und werden daher mehrfach gezählt. Ohne Zugriff auf die zugrunde liegenden Daten ist eine Deduplizierung nicht möglich. Da jedoch bei mehreren Vorfällen Hunderte von Millionen Einzelpersonen weltweit betroffen waren, ist es sicher gerechtfertigt, die Gesamtzahl der betroffenen Einzelpersonen auf über eine Milliarde zu schätzen.

- Der Durchschnitt wird durch eine kleine Anzahl riesiger Datenlecks verzerrt. Dazu zählt etwa der Vorfall bei Ticketmaster im Mai, von dem weltweit 560 Millionen Menschen betroffen waren – das sind mehr als das 1,6-fache der gesamten Bevölkerung der USA. Ein repräsentativeres Bild ergibt sich, wenn man sich die Verteilung ansieht:

- 47 % der Datenverstöße betrafen zwischen 10.000 und 100.000 Personen.

- 57 große Datenpannen betrafen 1 bis 10 Millionen Personen.

- 32 Datenpannen betrafen mehr als 10 Millionen Personen.

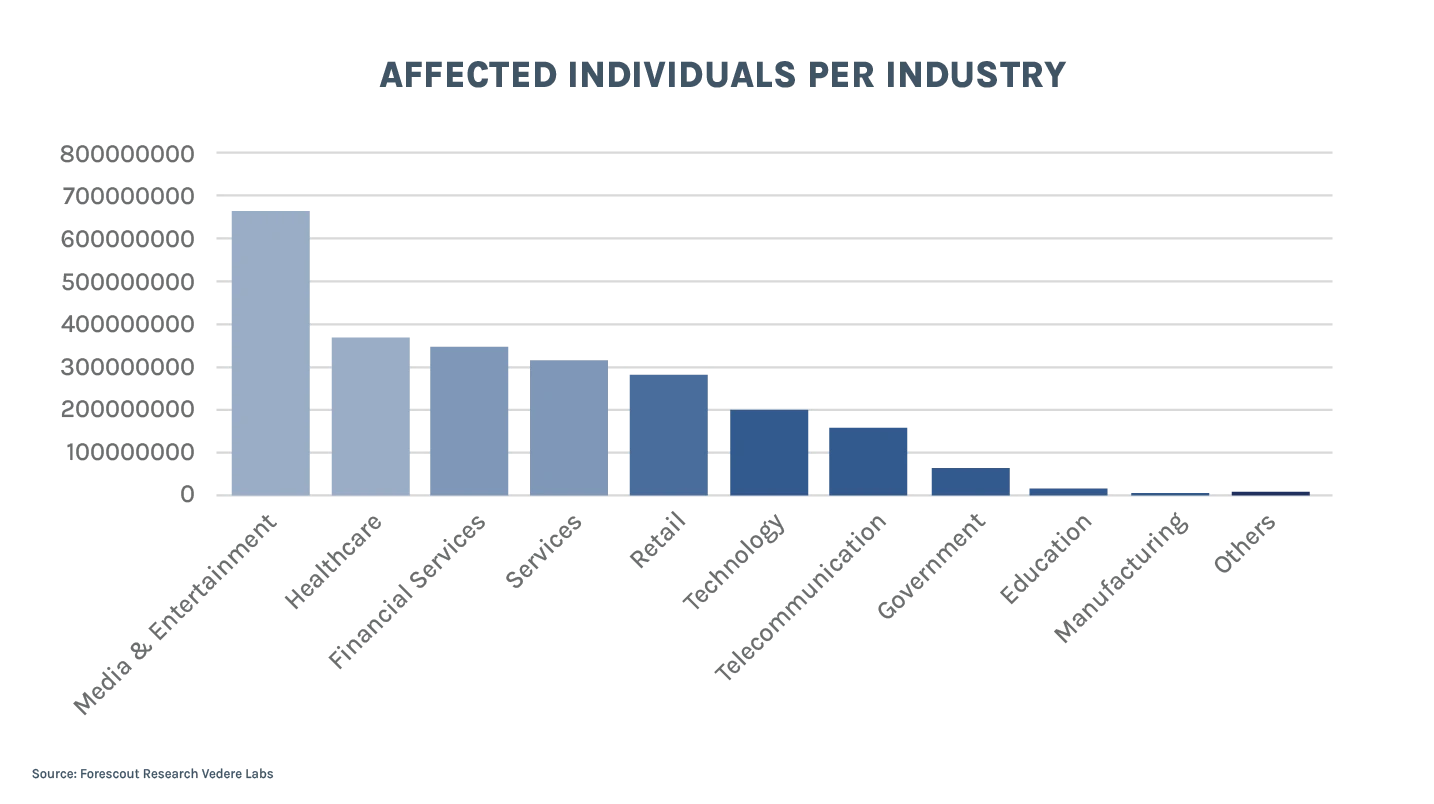

Die folgende Abbildung zeigt, wie viele Einzelpersonen in verschiedenen Sektoren jeweils von Datenpannen betroffen waren. Die Medien- und Unterhaltungsbranche liegt dabei zwar ganz vorne, jedoch in erster Linie wegen des Ticketmaster-Lecks. Rechnet man diesen Ausreißer heraus, so fällt die Unterhaltungsbranche auf den siebten Platz zurück. Die drei am stärksten betroffenen Sektoren sind dann das Gesundheitswesen, die Finanzdienstleistungen und der Dienstleistungssektor (einschließlich juristischer Dienstleistungen und Professional Services).

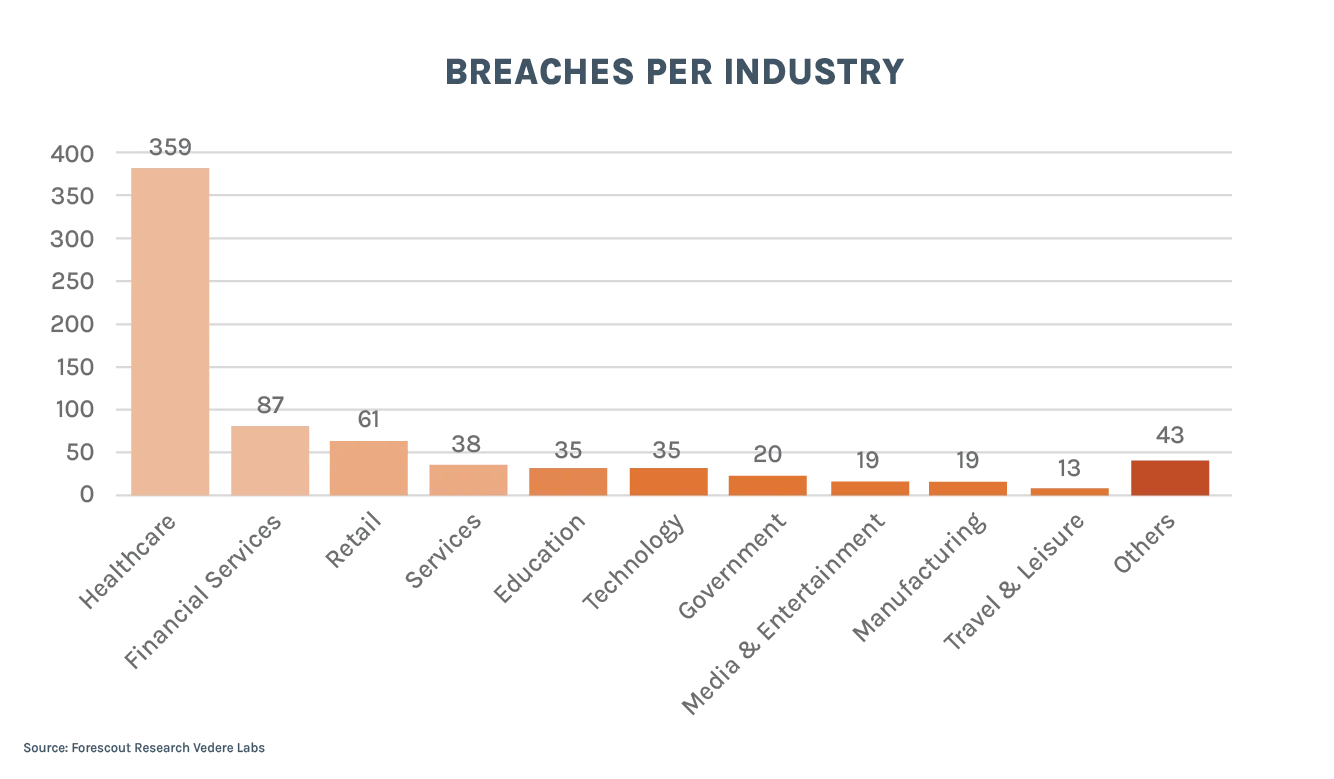

Vergleicht man die Sektoren anhand der Anzahl der Datenverstöße statt anhand der der betroffenen Personen, verändert sich die Rangfolge leicht. Zwar belegen das Gesundheitswesen und die Finanzdienstleistungen weiterhin die vordersten Plätze, doch nun folgt danach der Einzelhandel.

Diese Rangfolge deckt sich mit den Erkenntnissen aus nationalen Berichten in anderen Ländern. So veröffentlicht etwa das Office of the Australian Information Commissioner alle zwei Jahre einen Bericht zu Verletzungen der Datensicherheit in australischen Unternehmen und Organisationen. Dabei ist das Gesundheitswesen vielfach der am stärksten betroffene Sektor, und die Finanzdienstleistungen sowie der Einzelhandel sind ebenfalls häufig in den Top 5 zu finden. Ähnlich veröffentlicht das britische Innenministerium jedes Jahr einen Überblick über die Cybersicherheitsverletzungen, und in der jüngsten Ausgabe rangieren sowohl das Finanz- und Versicherungswesen als auch das Gesundheits- und Sozialwesen unter den am stärksten betroffenen Sektoren.

Nicht in allen Fällen konnte die Ursache für die Sicherheitsverletzungen ermittelt werden, doch für mehr als 300 Vorfälle waren entsprechende Daten verfügbar. Ransomware war dabei die mit Abstand häufigste Ursache, gefolgt von der Kompromittierung von Drittsystemen. Zu den weiteren, in der Tabelle nicht aufgeführten Ursachen zählen Credential Stuffing, SIM-Swapping und die unbeabsichtigte Offenlegung von Daten über APIs, fehlgeleitete E-Mails oder öffentlich zugängliche Repositories.

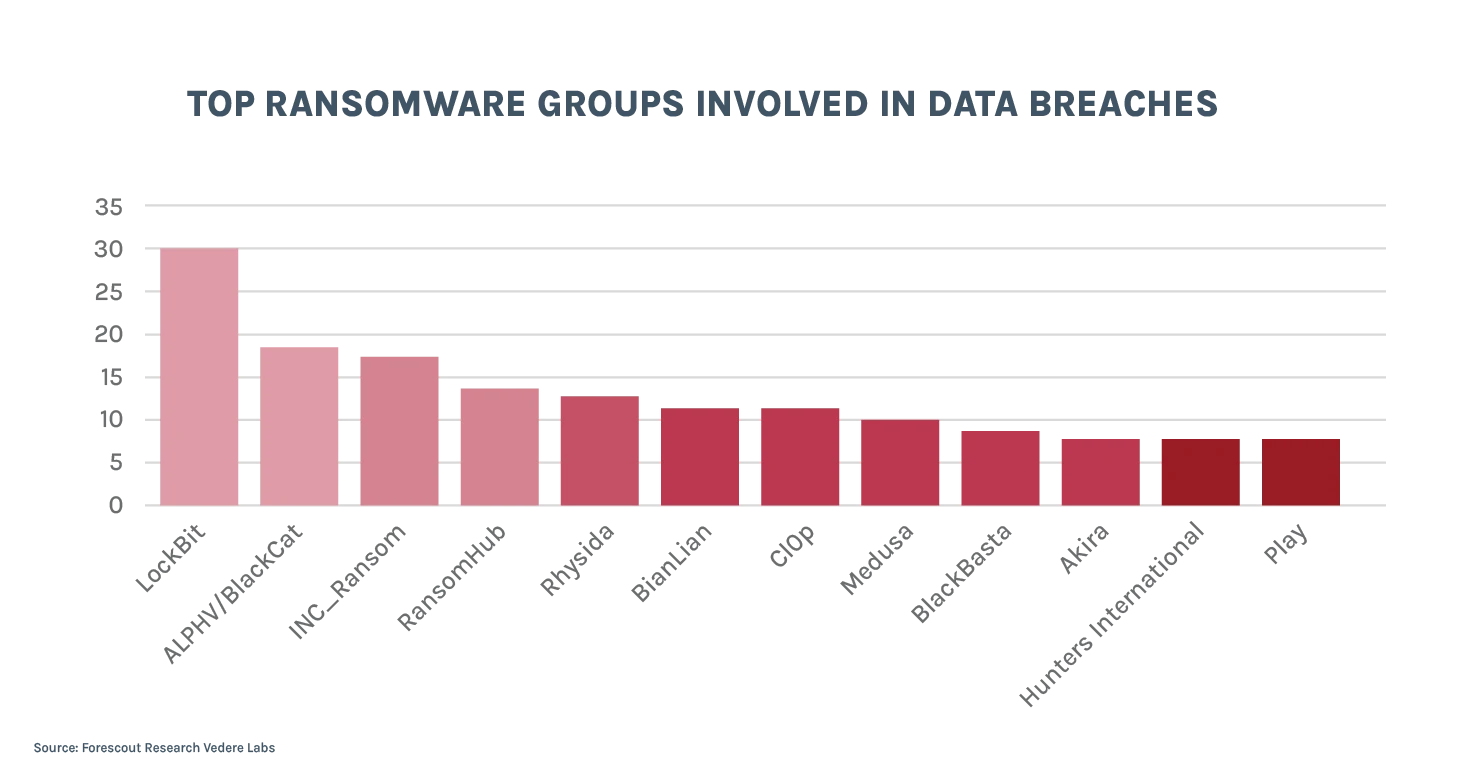

Mit den Datenpannen in unserem Datensatz wurden insgesamt 47 verschiedene Ransomware-Gruppen assoziiert. Die aktivsten Gruppen sind der folgenden Abbildung zu entnehmen.

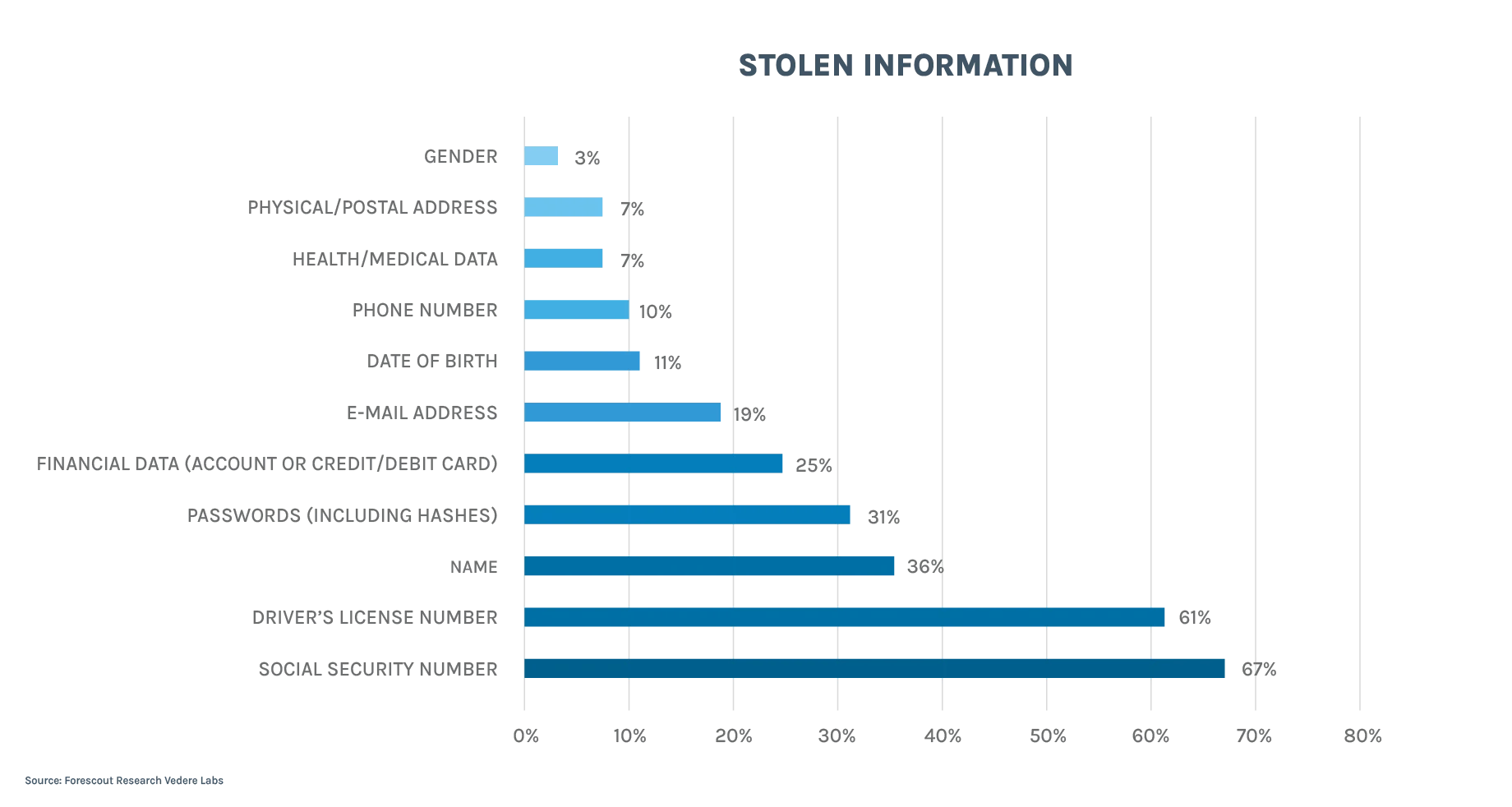

Auch waren nicht für jeden Vorfall detaillierte Informationen zu den kompromittierten Daten verfügbar, doch haben wir eine Teilmenge von 429 Vorfällen analysiert, bei denen diese bekannt gegeben wurden. Aus dieser Teilmenge haben wir die Datentypen ermittelt, die am häufigsten kompromittiert wurden.

Die Folgen von Datenpannen: Was die Angreifer gewinnen und die Opfer verlieren

Gestohlene Daten werden häufig auf Marktplätzen im Untergrund gehandelt. Die Preise sind dort weiterhin erschreckend niedrig, sodass sich Cyberkriminelle leicht Zugang zu sensiblen Informationen verschaffen können. Recherchen zu solchen Handelsplätzen für Kriminelle ergaben Folgendes:

- Grundlegende personenbezogene Daten (z. B. Namen und Adressen) werden in der Regel für 5 bis 15 USD verkauft.

- Vollständige Identitätsprofile („Fullz“), die häufig Sozialversicherungsnummern und Geburtsdaten umfassen, kosten 20 bis 100 USD.

- Eingescannte Reisepässe und US-Führerscheine kosten 100 bzw. 150 USD.

- Die Preise für Kreditkartendaten bewegen sich je nach Kontostand zwischen 15 und 120 USD.

- Geklonte Kreditkarten mit PIN-Nummern sind für 20 bis 25 USD erhältlich.

- Gehackte Anmeldedaten fürs Online-Banking werden für 35 bis 65 USD gehandelt, kompromittierte PayPal-Konten sind bereits für 3 bis 10 USD zu haben.

- Sogar gehackte Social-Media-Konten, etwa für Facebook, werden gehandelt, zu Preisen von 6 bis 45 Dollar.

Diese Konten werden oft gebündelt und en gros verkauft, in der Regel nach einem ersten Ausnutzungsversuch durch den Verkäufer. Den Käufern ist klar, dass viele der Konten bereits deaktiviert oder aus anderen Gründen unbrauchbar sein werden.

In einigen Fällen versuchen die Angreifer, sich durch zielgerichtete Erpressungen zusätzliche Einnahmequellen zu erschließen. Bei dem Ransomware-Angriff auf Integris Health beispielsweise verkauften die Angreifer nicht nur die gestohlenen Daten im Dark Web, sondern nahmen auch direkt Kontakt zu den Opfern auf. Diesen wurde angeboten, ihre Daten gegen eine Zahlung von 50 USD löschen zu lassen oder für nur 3 USD die Daten einer beliebigen anderen betroffenen Person einzusehen.

Abgesehen von den Schäden, die Einzelpersonen erleiden, verursachen Datenpannen auch den Unternehmen erhebliche Kosten. Diese entstehen durch Betriebsausfälle, Incident-Response-Maßnahmen, Reputationsverluste, Lösegeldforderungen und häufig auch durch behördliche Strafen. Im US-Gesundheitswesen sind solche Geldstrafen durch den Health Insurance Portability and Accountability Act (HIPAA) von 1996 geregelt. In anderen Rechtsordnungen und Sektoren gelten wiederum eigene rechtliche Rahmenbedingungen, was zu einer immer komplexeren Compliance-Landschaft führt.

Laut dem HIPAA Journal wurden im Jahr 2024 im Zusammenhang mit HIPAA-Verstößen 15 Vergleiche geschlossen und sechs zivilrechtliche Geldstrafen verhängt. Die Geldstrafen bewegten sich zwischen 10.000 und 4,75 Millionen Dollar; im Durchschnitt lagen sie bei knapp über 554.000 Dollar. Damit haben die Durchsetzungsmaßnahmen im Vergleich zu den 13 gemeldeten Verstößen im Jahr 2023 um insgesamt 61 % und die durchschnittliche Höhe der Geldstrafen um 73 % zugenommen.

Die finanziellen Folgen sind aber noch nicht alles: Wissenschaftliche Untersuchungen deuten darauf hin, dass die Wiederherstellungsmaßnahmen nach Sicherheitsverletzungen, von denen viele vom Gesundheitsministerium zwingend vorgeschrieben sind, mit einer „Verschlechterung hinsichtlich der zeitnahen Bereitstellung von Versorgungsleistungen und der Behandlungserfolge“ in den Gesundheitseinrichtungen einhergehen.

In gravierenden Fällen kann ein Datenleck zur vollständigen Schließung eines Unternehmens führen. Ein erwähnenswertes Beispiel ist der Datenhändler National Public Data, der aggregierte Informationen aus öffentlichen Quellen sammelte. Im August kam es in dem Unternehmen zu einer gravierenden Datenpanne. Im Oktober meldete es Insolvenz an – nach einer Klageflut und wachsenden Kosten für die Kreditüberwachung für Hunderte Millionen betroffener Personen, für die es aufkommen musste –, und im Dezember stellte National Public Data den Betrieb ganz ein. Die gestohlenen Daten, die ursprünglich von einer als „USDoD“ bekannten Hackergruppe für 3,5 Millionen Dollar angeboten worden waren, wurden schließlich kostenlos geleakt.

Im nächsten Abschnitt sehen wir uns einen ähnlich folgenschweren Fall aus dem australischen Gesundheitssektor an.

Nachgehakt: Erfahren Sie in diesem Video von Vedere Labs, warum Daten aus dem Gesundheitssektor so häufig ins Visier genommen werden – und von wem:

Konkrete Beispiele: Die Fälle MediSecure und Ansgar

MediSecure, ein australischer Anbieter elektronischer Rezepte, wurde am 13. April 2024 Opfer eines schwerwiegenden Ransomware-Angriffs, der zu einem enormen Datenleck führte. Nach Angaben des australischen Innenministeriums waren rund 12,9 Millionen Personen betroffen. In einer öffentlichen Erklärung vom 3. Juni teilte das Unternehmen mit, dass es aufgrund der finanziellen Folgen der Datenpanne und nach Ablehnung eines Rettungsantrags durch die australische Regierung Insolvenz anmelden müsse.

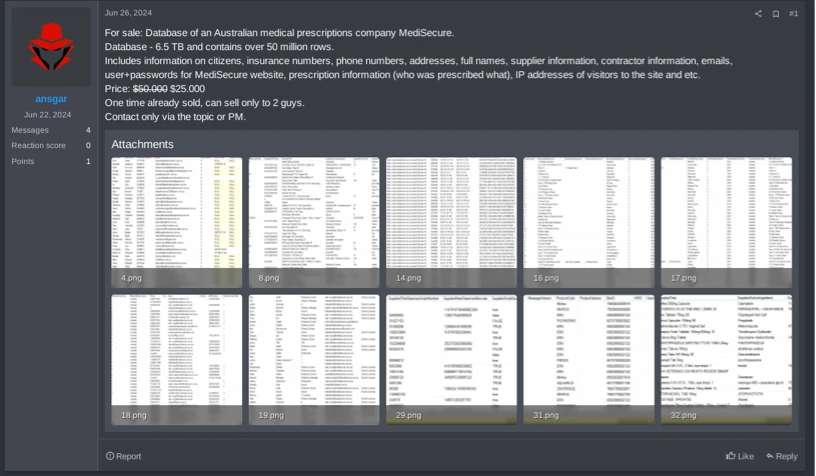

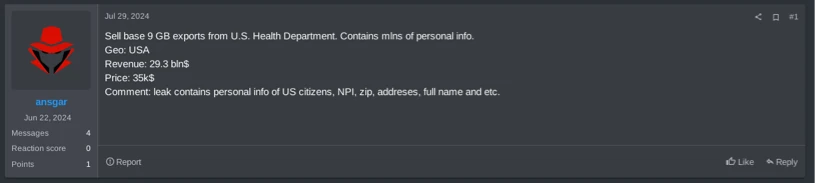

Am 22. Juni veröffentlichte dann ein Bedrohungsakteur, der unter dem Pseudonym „ansgar“ auftrat, in einem bekannten Untergrundforum eine Anzeige, in der er den Zugang zu der gestohlenen Datenbank anbot. Er behauptete, der Datensatz enthalte „Informationen über Bürger, Versicherungsnummern, Telefonnummern, Adressen, vollständige Namen, Lieferantendaten, Auftragnehmerdaten, E-Mails, Benutzer und Passwörter für die MediSecure-Website, Informationen zu Verschreibungen […]“.

Der ursprüngliche Preis von 50.000 USD wurde später auf 25.000 USD gesenkt. Der Verkäufer behauptete, der Datensatz sei bereits einmal verkauft worden und solle nun ein weiteres Mal verkauft werden.

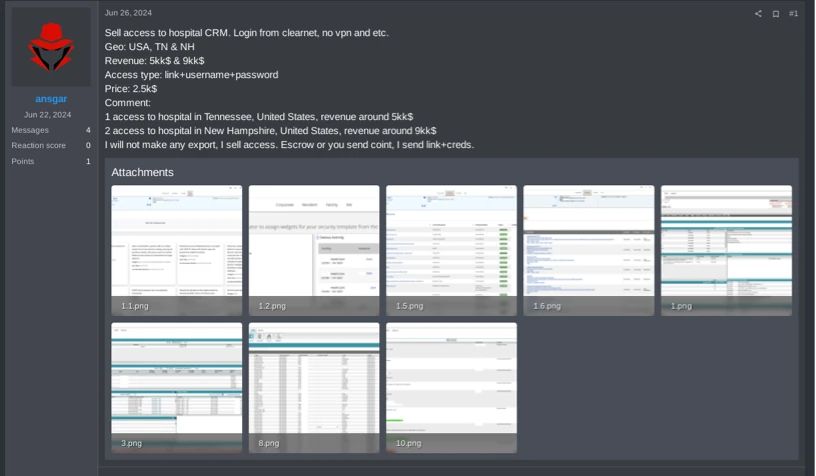

Der Bedrohungsakteur hatte auch noch andere Daten aus dem Gesundheitssektor im Angebot. Am selben Tag, an dem er die MediSecure-Anzeige eingestellt hatte, bot „ansgar“ im selben Untergrundforum für 2.500 USD Zugang zu den CRM-Systemen zweier Krankenhäuser in den US-Bundesstaaten Tennessee und New Hampshire an.

Im folgenden Monat bot der Akteur eine weitere, 9 GB große Datenbank an, die nach eigenen Angaben aus dem US-Gesundheitsministerium stammte und „Millionen von personenbezogenen Daten“ enthielt, darunter „personenbezogene Daten von US-Bürgern, NPI, Postleitzahl, Adressen, vollständiger Name etc.“ Der Preis betrug 35.000 USD.

Unklar bleibt, ob eine der Transaktionen, einschließlich des Verkaufs des MediSecure-Datensatzes, erfolgreich zum Abschluss gebracht wurde, da aus den Forumsaktivitäten keine Verkaufsbestätigung hervorgeht.

Laut Aggregator-Feeds zu Ransomware ist der Angriff auf MediSecure der Gruppe RansomHub zuzuschreiben. Zum Zeitpunkt der Abfassung dieses Berichts ist der ursprüngliche Post von RansomHub nicht mehr zugänglich. Dies könnte daran liegen, dass die Gruppe ihre Infrastruktur auf das DragonForce Ransomware-as-a-Service (RaaS)-Partnerprogramm umgestellt hat. Wir können daher nicht mit Sicherheit sagen, ob „ansgar“ direkt mit RansomHub in Verbindung steht oder nur als Wiederverkäufer von gestohlenen Daten agiert.

Im Fokus: Datenpannen im Gesundheitswesen in 2025

Wie in den vorangegangenen Abschnitten gezeigt, sind Einrichtungen des Gesundheitswesens am häufigsten von Verletzungen der Datensicherheit betroffen, laufen am stärksten Gefahr, gleich mehrere Datenlecks zu erleiden, und rangieren im Hinblick auf die Zahl der betroffenen Personen unter allen Sektoren auf Platz 2. Die Folgen solcher Vorfälle sind oftmals schwerwiegend, sowohl für die Sicherheit der Patienten als auch für den Fortbestand der betroffenen Einrichtung. Aus diesen Gründen haben wir auch die Sicherheitsverletzungen im Gesundheitswesen, die sich im Jahr 2025 bislang ereignet haben, genauer analysiert.

Bis zum 30. April 2025 waren im Meldeportal für Sicherheitsverletzungen des US-Gesundheitsministeriums, in dem alle Vorfälle offengelegt werden müssen, die mehr als 500 Personen betreffen, insgesamt 238 Datenpannen gemeldet worden. Zu neun dieser Vorfälle waren die Untersuchungen bereits abgeschlossen, zu den anderen 229 dagegen noch nicht.

Von diesen Datenlecks waren insgesamt 20.627.232 Personen betroffen, im Durchschnitt 86.669 Personen pro Vorfall. Vier Vorfälle betrafen jeweils mehr als eine Million Menschen.

- 74 % der Vorfälle hatten sich bei Gesundheitsdienstleistern ereignet

- 17 % bei Geschäftspartnern

- 9 % bei Krankenkassen

In den nachstehenden Abbildungen sind die Datenpannen im Gesundheitswesen, die sich im Jahr 2025 bislang ereignet haben, nach Art und Ort der kompromittierten Daten aufgeschlüsselt. Bemerkenswert ist, dass 77 % dieser Datenlecks auf „Hackerangriffe/IT-Sicherheitsvorfälle“ zurückgehen. Diese Zahl entspricht dem Trend, über den wir im vergangenen Jahr berichteten: dem dramatischen Anstieg derartiger Vorfälle von 0 % im Jahr 2009 auf fast 80 % im Jahr 2024.

Die wichtigste Erkenntnis aus den Daten zum Jahr 2025 lautet, dass 56 % aller Datenlecks im Gesundheitswesen Daten betrafen, die auf Netzwerkservern gespeichert waren. Dies unterstreicht, wie wichtig es ist, Server in den IT-Umgebungen von Gesundheitseinrichtungen als kritische Ressourcen zu behandeln und ihrem Schutz Priorität einzuräumen, um künftige Sicherheitsverletzungen zu verhindern.

Wie Datenpannen vorgebeugt werden kann

Verschiedene Regierungsstellen und Aufsichtsbehörden bieten praktische Anleitungen zur Prävention gegen und Reaktion auf Verletzungen der Datensicherheit. Zu den wichtigsten Ressourcen zählen die CISA-Richtlinien zu durch Ransomware verursachten Datenlecks, der FTC-Leitfaden zur Reaktion auf Datenlecks für Unternehmen und die Empfehlungen des Australian Cyber Security Centers.

Auf der Grundlage dieser Quellen und unserer eigenen Forschungsergebnisse empfiehlt Forescout die folgenden Maßnahmen, die Einrichtungen des Gesundheitswesens und anderen Unternehmen helfen können, Datenpannen vorzubeugen:

- Verschlüsseln Sie alle sensiblen Daten bei der Übertragung und im Ruhezustand, insbesondere personenbezogene Daten (PII), sensible Gesundheitsdaten (PHI) und Finanzdaten.

- Ermitteln und bewerten Sie die Risiken und Anfälligkeiten für Assets mit Netzwerkverbindung, die sensible Daten speichern oder verarbeiten, einschließlich Servern, IT-Endpunkten, Netzwerkgeräten, Betriebstechnologie, IoT- und medizinischen Geräten.

- Vedere Labs hat vor kurzem eine Liste der risikoreichsten vernetzten Geräte für das Jahr 2025 veröffentlicht.

- Zusätzlich haben wir spezifische Empfehlungen zu medizinischen Geräten veröffentlicht.

- Sichern Sie alle mit dem Netzwerk verbundenen Assets ab, indem Sie bekannte Schwachstellen patchen, schwache Anmeldeinformationen ersetzen und unnötige Dienste deaktivieren. Konzentrieren Sie sich dabei besonders auf diejenigen kritischen Assets, die sensible Daten speichern oder verarbeiten, sowie auf Assets, die den Zugang zu kritischen Assets ermöglichen, wie beispielsweise Netzwerkgeräte und Domain-Controller.

- Implementieren Sie, wo immer möglich, eine Multi-Faktor-Authentifizierung (MFA), um die Durchschlagskraft von Angriffen zu begrenzen, für die kompromittierte Anmeldedaten genutzt werden.

- Administrationsschnittstellen von Geräten der Netzwerkinfrastruktur, wie etwa Router, Firewalls und VPN-Geräte, sind häufig Ziel von Ransomware-Angriffen, insbesondere solchen, bei denen neue und 0-Day-Schwachstellen ausgenutzt werden. Vermeiden Sie es deshalb, solche Schnittstellen vom Internet aus zugänglich zu machen.

- Schränken Sie die internen und externen Verbindungen von Systemen, die sensible Daten speichern oder verarbeiten, durch Netzwerksegmentierung und Netzwerkzugangskontrollen ein.

- Überwachen Sie laufend den Datenverkehr von und zu Assets mit sensiblen Daten, um potenzielle Sicherheitsverstöße in Echtzeit zu erkennen und zu entschärfen. Ausnutzungsversuche, die auf bekannte Schwachstellen abzielen, und ungewöhnliche Verhaltensweisen oder Zugriffsmuster sollten unverzüglich untersucht werden.

- Wir haben einen spezifischen Leitfaden veröffentlicht, der aufzeigt, wie sich die häufigsten TTPs von Ransomware erkennen lassen, um Angriffe zu verhindern.

Dieser Leitfaden richtet sich zwar primär an Unternehmen, doch auch Privatpersonen, die von Datenlecks betroffen sind, können ihre Gefährdung verringern, indem sie die Leitlinien des NCSC-UK und des australischen Information Commissioner’s Office befolgen.