Kernerkenntnisse

- Die Cybersicherheit von Solaranlagen steht derzeit stark im öffentlichen Fokus, ausgelöst durch bösartige Geräte, schwerwiegende Stromausfälle in der EU und Cyberkriminalität.

- Trotz des rasanten Wachstums dieser erneuerbaren Energiequelle bestehen Sicherheitsprobleme bei der Fernwartung von Wechselrichtern – sowohl über Cloud-Anwendungen als auch durch direkten Zugriff auf die Verwaltungsschnittstellen der Wechselrichter.

- Anfang dieses Jahres veröffentlichten wir unsere Studie „SUN:DOWN“:

- Wir entdeckten 46 neue Schwachstellen in Solaranlagen

- Einige davon könnten ausgenutzt werden, um eine Flotte von Wechselrichtern zu kapern

- Heute untersuchen wir gezielt 35.000 Solargeräte, einschließlich Wechselrichter, deren Verwaltungsschnittstellen über das Internet erreichbar sind, um spezifische Anlagen und geografisch verortete Risiken aufzuzeigen.

- Europa führt mit überwältigendem Abstand bei exponierten Solargeräten (76%)

- Bei CONTEC SolarView Compact-Geräten stieg die Zahl der über das Internet erreichbaren Geräte innerhalb von zwei Jahren um 350%

Empfehlungen zur Risikominderung

- Exponieren Sie Verwaltungsschnittstellen von Wechselrichtern nicht im Internet.

- Patchen Sie Geräte schnellstmöglich und erwägen Sie die Außerbetriebnahme von Geräten, die aus bestimmten Gründen nicht gepatcht werden können.

- Falls ein Gerät aus der Ferne verwaltet werden muss, platzieren Sie es hinter einem VPN und befolgen Sie die CISA-Richtlinien für Fernzugriff.

- Befolgen Sie die NIST-Richtlinien zur Cybersicherheit intelligenter Wechselrichter in Wohn- und Gewerbeinstallationen.

In Solaranlagen lauernde Risiken sorgten in letzter Zeit für Schlagzeilen.

Am 14. Mai berichtete Reuters, dass in chinesischen Solarwechselrichtern bösartige Kommunikationsgeräte entdeckt wurden. Diese Nachricht veranlasste Regierungen weltweit, die potenziellen Auswirkungen einer Fernabschaltung dieser Wechselrichter zu evaluieren.

Außerdem kam es letzten Monat auf der Iberischen Halbinsel zu einem großflächigen Stromausfall, bei dem die öffentliche elektrische Energieversorgung in der gesamten Region einschließlich der Hauptstädte Madrid und Lissabon komplett zusammenbrach. Von einer Sekunde auf die andere stand das Leben still. Flughäfen wurden geschlossen. Züge blieben mitten im Nichts stehen. Die Ampeln fielen aus. Digitale Zahlungssysteme konnten nicht mehr genutzt werden, um beispielsweise Lebensmittel und Wasser zu kaufen. Überall brach Chaos aus.

Wahrscheinlich wurde dieser Stromausfall nicht durch einen Cyberangriff verursacht. Doch die Schlagzeilen in den Medien und die öffentlichen Stellungnahmen von Regierungsseite machten deutlich, was Sicherheitsexperten bereits wussten: Im Stromnetz existieren bekannte Schwachstellen, die Angreifer ausnutzen könnten, um ähnliche Blackouts herbeizuführen.

Eine der wichtigsten Fragen, die derzeit untersucht werden, lautet, ob der hohe Anteil erneuerbarer Energien im spanischen Netz – kurz vor dem Ausfall hatte die Stromerzeugung aus erneuerbaren Energien in dem Land rund 70 % des Bedarfs abgedeckt – den Netzausfall verursacht oder zumindest verschlimmert haben könnte.

Rik Ferguson, unser VP of Security Intelligence, äußerte sich in einem LinkedIn-Post zu dem Stromausfall. Dabei verwies er auf einen Aspekt, der einmal mehr die technologischen Herausforderungen unterstreicht, vor die uns die erneuerbaren Energien ungeachtet ihrer bekannten Umweltvorteile heute stellen:

„Unser Stromnetz war ursprünglich auf fossile Brennstoffe und später auf Kernkraftwerke ausgelegt, die große, schwere Turbinen nutzen. Diese Turbinen drehen sich ununterbrochen und bewirken eine sogenannte mechanische Trägheit. Ihre Größe und ihr Gewicht tragen dazu bei, das Netz stabil zu halten. Bei kleineren Störungen, etwa durch einen Sturm, wirken die Turbinen wie Stoßdämpfer, die auftretende Schwankungen ausgleichen.“

„Im Gegensatz dazu arbeiten moderne erneuerbare Energiequellen wie Solarmodule und Windkraftanlagen nicht mit Turbinen, sondern mit Wechselrichtern. Die meisten der heutigen Systeme verwenden netzfolgende (Grid-Following, GFL) Wechselrichter, die einfach der Netzfrequenz folgen, anstatt plötzlichen Veränderungen zu widerstehen. Sie folgen, aber sie führen nicht. Dadurch verliert das Netz die natürliche stabilisierende Kraft, die bislang von den Turbinen ausging.”

Ferguson empfiehlt eine duale Lösung mit „synthetischer Trägheit“ und netzbildenden (Grid-Forming) Wechselrichtern, die das Netz aktiv stabilisieren können.

Unsere Untersuchungen zu den Sicherheitslücken in Solaranlagen

Vor kurzem veröffentlichte Forescout Research – Vedere Labs SUN:DOWN, eine Liste von 46 neu entdeckten Schwachstellen in Solaranlagen, die ausgenutzt werden könnten, um Wechselrichter in großer Zahl zu kapern. Da sich solche Anlagen schnell zu wesentlichen Elementen der Stromnetze in aller Welt entwickeln, stellt dies ein wachsendes Risiko für die Netzstabilität dar.

Nicht eingegangen sind wir im SUN:DOWN-Bericht auf die Problematik von Solarsystemen mit im Internet erreichbaren Administrationsoberflächen. Das hat einen einfachen Grund: Da die SUN:DOWN-Schwachstellen über Cloud-Management-Systeme ausgenutzt werden können, sind Wechselrichter mit im Internet zugreifbaren Administrationsoberflächen keine Voraussetzung für Angriffe auf diese Schwachstellen.

Das heißt jedoch noch nicht, dass Solarkomponenten mit exponierten Administrationsoberflächen unproblematisch sind. Ganz im Gegenteil, denn diese Geräte können andere Sicherheitslücken aufweisen, die wir ebenfalls im SUN:DOWN-Bericht aufgeführt haben, darunter einige, die bekanntermaßen von Botnets ausgenutzt werden.

In diesem Blogartikel beschäftigen wir uns mit 35.000 solchen Geräten, die mithilfe der Suchmaschine Shodan gefunden wurden. Wir führen Kompromittierungsindikatoren (IoCs) an, die auf eine Ausnutzung hindeuten können, und geben Empfehlungen zur Risikominderung.

Im Internet erreichbare Solaranlagen

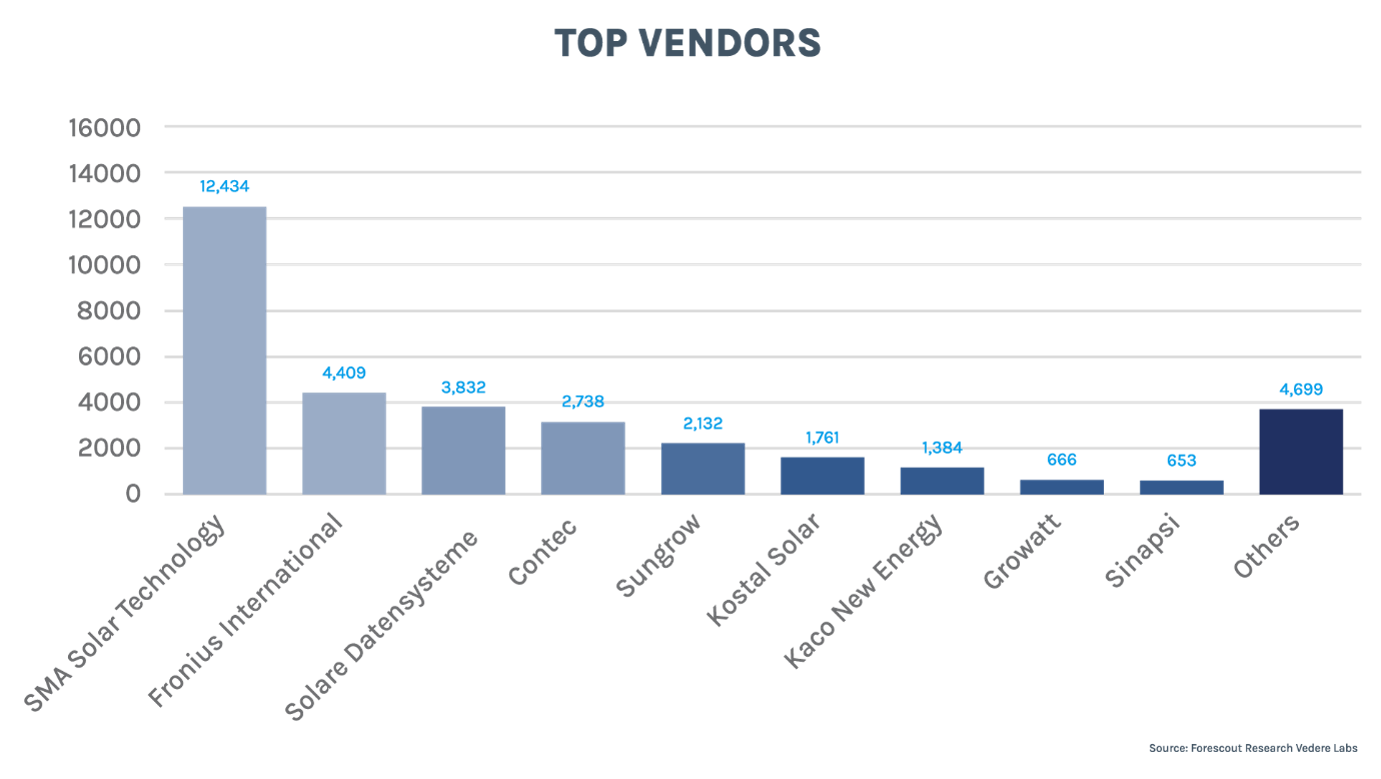

Am 9. Mai 2025 ermittelten wir mit Shodan mehr als 35.000 Solarkomponenten von insgesamt 42 Herstellern, deren administrative Oberflächen im Internet erreichbar sind. Zu diesen Komponenten zählen Wechselrichter, Datenlogger, Monitore, Gateways und andere Kommunikationsgeräte.

In der nachstehenden Abbildung sind die beliebtesten Hersteller aufgeführt. Abgesehen davon, dass auch die drei Anbieter, deren Solarsysteme der SUN:DOWN-Bericht behandelt (SMA, Sungrow und Growatt), in dieser Liste erscheinen, sind noch weitere interessante Fakten zu nennen:

- In den vergangenen zehn Jahren sind Schwachstellen in Geräten aller zehn Hersteller bekannt geworden, die diese Liste anführen.

- Die Top-10 der Hersteller mit im Internet erreichbaren Geräten ist nicht identisch mit der Top 10 der weltweit führenden Hersteller nach Marktanteilen.

- Zu den nennenswerten Ausnahmen zählen Huawei und Ginlong Solis.

- Dies lässt darauf schließen, dass diejenigen Hersteller, deren Geräte häufiger exponiert sind, wahrscheinlich über weniger sichere Standardkonfigurationen verfügen, dass sie ihre Kunden nicht ausreichend über die Risiken öffentlich erreichbarer Geräte aufgeklärt haben oder dass ihre Geräte von Systeminstallateuren eingesetzt werden, die unsichere Konfigurationen verwenden.

- Vier der zehn größten Anbieter mit im Internet erreichbaren Geräten haben ihren Hauptsitz in Deutschland, zwei in China und je einer in Österreich, Japan, den USA und Italien. Auch diese Verteilung stimmt nicht mit den zehn weltweit führenden Herstellern nach Marktanteilen überein, da von diesen neun in China ansässig sind.

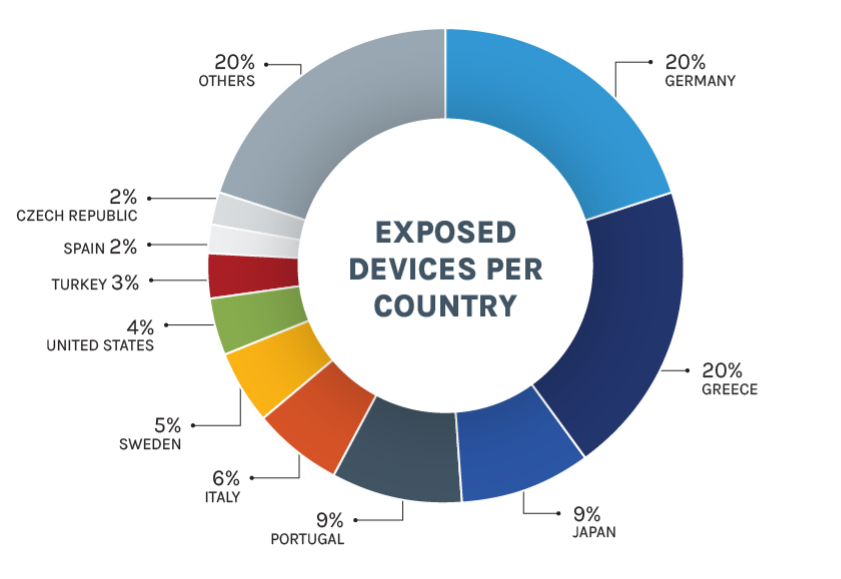

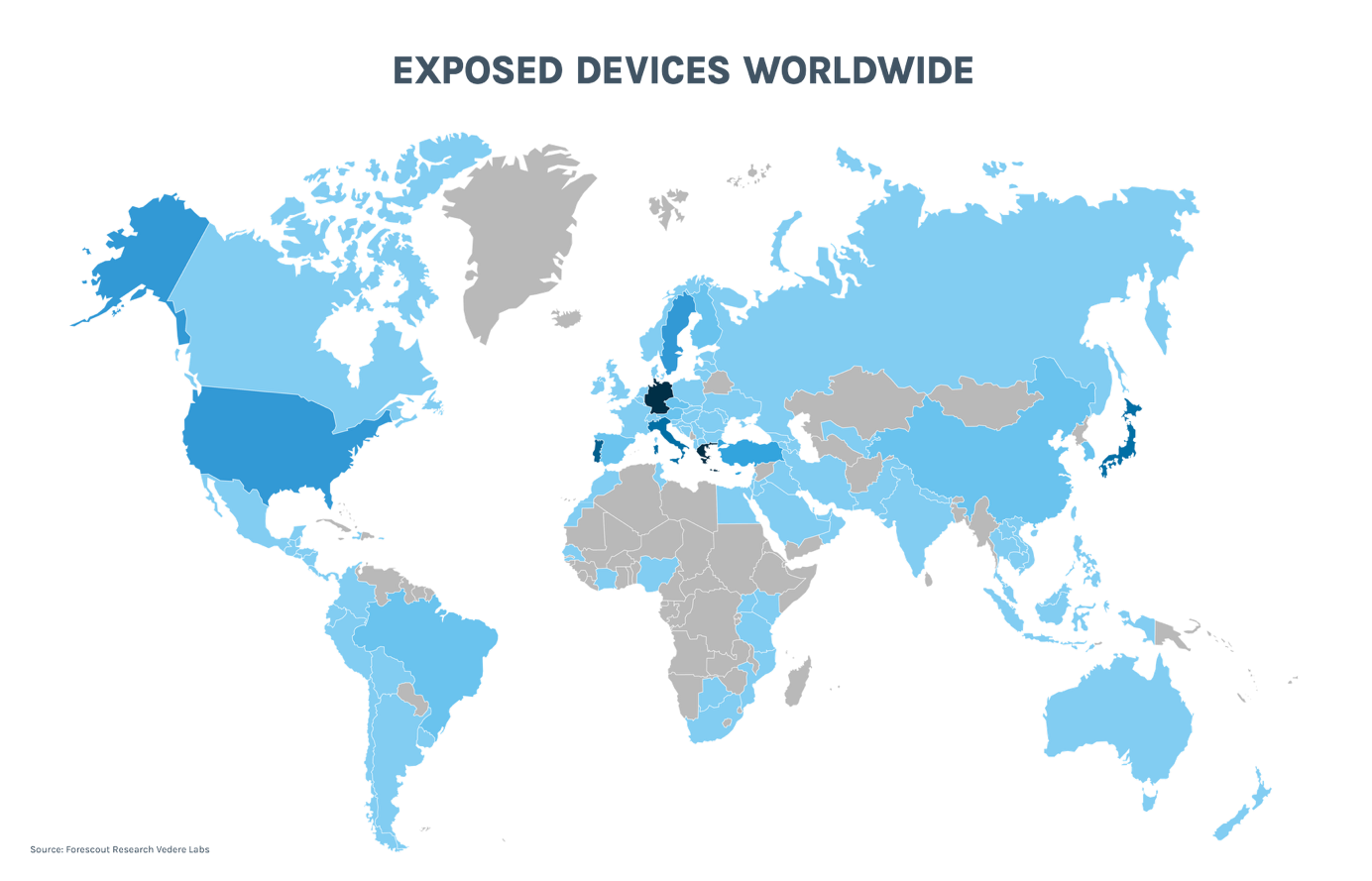

Dass Solarkomponenten frei aus dem Internet erreichbar sind, kommt in Europa und Asien wesentlich häufiger vor als in anderen Regionen. Auf Europa entfallen über drei Viertel der zugänglichen Geräte, gefolgt von Asien mit 17 %; die restlichen 8 % befinden sich in anderen Teilen der Welt. Auf Deutschland und Griechenland entfallen jeweils 20 % der weltweit gefundenen Geräte, gefolgt von Japan und Portugal mit jeweils 9 % sowie Italien mit 6 %. Die nachstehende Heatmap zeigt die weltweite Verteilung der Geräte.

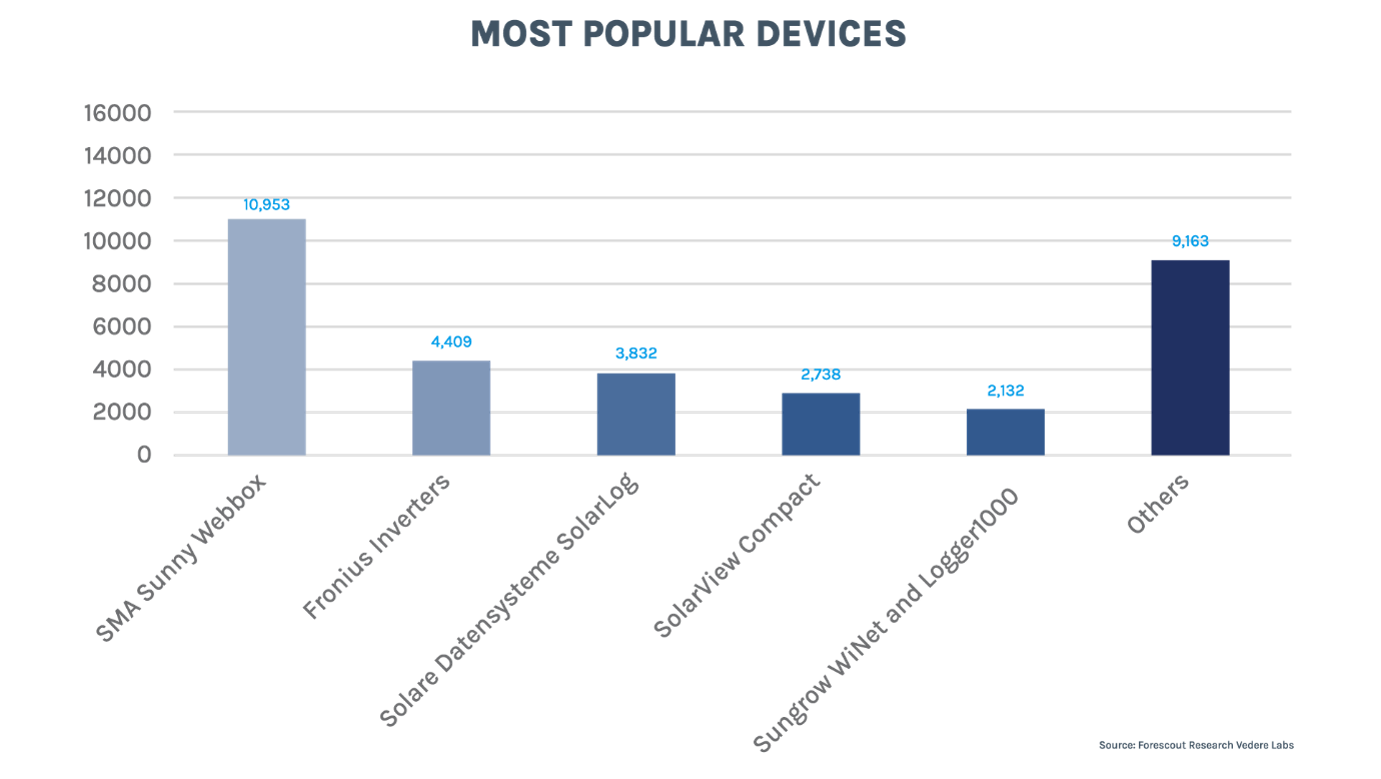

Wie nachfolgend zu sehen, machen die fünf beliebtesten Produkte mehr als 70 % der online erreichbaren Geräte aus.

Die SMA Sunny WebBox zählt seit jeher zu den Solarkomponenten, die am häufigsten im Internet stehen. Im Jahr 2015 entdeckten Forscher eine hartcodierte Account-Schwachstelle auf diesen Geräten und entfernten in Zusammenarbeit mit dem Hersteller eine Anzahl von Geräten aus dem Internet. Im Dezember 2014 hatten die Forscher 80.000 öffentlich zugängliche Geräte festgestellt; bis September 2015 war die Zahl auf 9.500 gesunken. Rund ein Jahrzehnt später sind mit der gleichen Abfrage wieder mehr als 13.000 Sunny WebBox-Geräte im Internet zu finden (ein Anstieg um 37 %). Dies entspricht 38 % aller exponierten Geräte.

Das andere besonders interessante Gerät in dieser Liste ist SolarView Compact. Im vergangenen Jahr wurden in Japan 800 dieser Systeme gekapert und ausgenutzt, um Geld von Bankkonten zu stehlen. Im Jahr 2023 – vor diesem Angriff – hatten Forscher mit Shodan rund 600 dieser Geräte gefunden. Im Jahr 2025 – also nach dem Angriff – sind es fast 3.000, was einem Anstieg von mehr als 350 % in zwei Jahren entspricht. Die SolarView Compact-Systeme machen mittlerweile fast 8 % der exponierten Geräte aus.

Es ist bekannt, dass SolarView Compact-Geräte Sicherheitslücken enthalten, die von Botnets aktiv ausgenutzt werden: CVE-2022-29303, CVE-2022-40881, CVE-2023-23333 und CVE-2023-29919. Bei den ersten drei Lücken handelt es sich um Command Injection-Schwachstellen, bei der letzten um ein Problem mit unsicheren Berechtigungen.

Auf den SolarView Compact-Systemen, die online erreichbar sind, haben wir 27 verschiedene Firmware-Versionen ermittelt. Auf 60 % der Geräte liefen die Versionen 4.00 bis 4.04, auf 28 % die Versionen 3.01 bis 3.12 und auf den restlichen 12 % die Versionen unter 3.00. Kein Gerät verwendete die neueste Version (8.20).

Durch die Zusammenführung von Daten aus unserer Forschungsumgebung Adversary Engagement Environment und Greynoise konnten wir 43 IP-Adressen ermitteln, die im vergangenen Jahr auf diese Geräte zugegriffen haben (am Ende dieses Blogartikels als IoCs aufgeführt). Von den meisten dieser Adressen ist bekannt, dass sie an Botnet-Aktivitäten beteiligt sind oder das Internet nach anfälligen Geräten durchforsten. Neun Adressen sind Tor Exit-Nodes. Die meisten dieser IP-Adressen sind in Singapur (21 %), Deutschland (16 %) und den Niederlanden (14 %) registriert.

Möchten Sie mehr erfahren? Sehen Sie sich dieses on-demand webinar mit Daniel dos Santos, Head of Research, Vedere Labs, zu den SUN:DOWN-Forschungen an.

Fazit und Empfehlungen zur Risikominderung

Wenngleich Exploits für Solarenergiesysteme jetzt allmählich in Botnets integriert werden und Angriffe Schlagzeilen machen, sind immer noch Tausende dieser Geräte online erreichbar und zudem häufig ungepatcht, sodass sie von Angreifern missbraucht werden können.

Eine umfassende Erörterung über die Auswirkungen, die anfällige Solarstromanlagen haben können, ist in unserem SUN:DOWN-Bericht zu finden. Eine Ausnutzung von Geräten mit zugreifbaren Administrationsoberflächen hätte wahrscheinlich geringere Folgen für das Stromnetz, da sie weit weniger zahlreich sind als die in SUN:DOWN beschriebenen, über Clouds der Hersteller verwalteten Geräte. Dennoch können sie als erste Zugriffsvektoren auf potenziell sensible Netzwerke dienen.

Die wichtigsten Empfehlungen zur Risikominderung für Unternehmen und Eigentümer von Solaranlagen lauten wie folgt:

- Patchen Sie die Geräte so schnell wie möglich und ziehen Sie Geräte, die aus irgendeinem Grund nicht gepatcht werden können, am besten aus dem Verkehr.

- Machen Sie die Administrationsoberflächen dieser Geräte nicht über das Internet zugänglich. Falls ein Gerät aus der Ferne verwaltet werden muss, sollten Sie es hinter ein VPN stellen und die CISA-Leitlinien für Fernzugriffe befolgen.

Darüber hinaus sollten Sie die NIST-Richtlinien zur Cybersicherheit intelligenter Wechselrichter in Wohn- und Geschäftsgebäuden sowie die Empfehlungen des US-Energieministeriums für Industrieanlagen einhalten.

Für Contec Solarview-Sicherheitslücken (CVE-2022-29303, CVE-2022-40881, CVE-2023-23333 und CVE-2023-29919) siehe diese Patches. Alle in diesem Bericht genannten Anbieter wurden kontaktiert.

IoCs

Die nachstehend aufgeführten Kompromittierungsindikatoren (IoCs) sind im Threat Feed von Forescout – Vedere Labs verfügbar.

- 3.0.227[.]168

- 8.218.168[.]197

- 18.138.1[.]114

- 18.138.68[.]225

- 34.155.112[.]225

- 34.155.165[.]49

- 34.155.184[.]19

- 41.193.168[.]37

- 45.66.35[.]33

- 45.84.107[.]17

- 45.95.147[.]253

- 46.19.139[.]130

- 46.249.32[.]2

- 47.128.167[.]47

- 47.128.192[.]115

- 47.128.87[.]232

- 52.58.29[.]62

- 52.74.236[.]95

- 54.151.252[.]177

- 89.36.231[.]128

- 103.195.202[.]5

- 103.77.207[.]24

- 109.196.165[.]138

- 139.162.170[.]160

- 139.59.223[.]9

- 146.19.24[.]76

- 162.158.118[.]145

- 172.104.130[.]164

- 172.71.24[.]191

- 178.46.162[.]15

- 185.112.83[.]125

- 185.118.79[.]98

- 185.220.100[.]247

- 185.220.101[.]30

- 185.220.101[.]31

- 187.87.131[.]9

- 192.110.166[.]214

- 192.42.116[.]208

- 192.42.116[.]209

- 192.42.116[.]216

- 193.189.100[.]200

- 198.135.52[.]148

- 213.209.150[.]108

Erhalten Sie einmal im Monat alle Neuigkeiten zu den Forschungen von Forescout – Vedere Labs, direkt in Ihrem Posteingang.