Zusammenfassung

- 14 kritische Sicherheitslücken in DrayTek-Produkten identifiziert

- Über 704.000 DrayTek-Router sind dem Internet ausgesetzt

- Die Sicherheitslücken betreffen 24 Modelle

- DrayTek hat die Firmware-Sicherheitslücken gepatcht, es ist jedoch eine Abschwächung erforderlich

- Empfehlung: Stellen Sie sicher, dass alle DrayTek-Geräte in Ihrem Netzwerk gepatcht sind, und wenden Sie zusätzliche Abwehrstrategien an, „DrayTek Mitigation Strategies„

Router sind die stillen Helden der Netzwerksicherheit. Diese Ressourcen sind dafür verantwortlich, interne Systeme mit der Außenwelt zu verbinden, werden aber oft übersehen.

Bis Angreifer ihre Sicherheitslücken finden und ausnutzen. Und machen Sie sich nichts vor: Cyberkriminelle arbeiten rund um die Uhr daran, die Risse in der Rüstung Ihrer Router zu finden und sie als Einfallstore zu nutzen, um Daten zu stehlen oder den Geschäftsbetrieb lahmzulegen. Tatsächlich zeigen unsere Untersuchungen aus dem Jahr 2024, dass Router bei allen Geräten die riskanteste Gerätekategorie sind.

Warum ignorieren so viele Unternehmen diese Sicherheitslücken?

Aktuelle Ergebnisse von Forescout Research — Vedere Labs unterstreichen die Schwere des Problems mit 14 neu identifizierten Router-Sicherheitslücken in DrayTek-Produkten — darunter eine mit dem höchstmöglichen Schweregrad. Angreifer könnten die volle Kontrolle über diese Router erlangen, wenn sie nicht darauf reagieren — was Ransomware- oder Denial-of-Service-Angriffen Tür und Tor öffnet. Das Ergebnis? Finanzieller Verlust, Rufschädigung und Kundenmisstrauen.

Die Geschichte der Sicherheitslücken von DrayTek war in den Nachrichten. Zusätzlich zu unseren Ergebnissen gab das FBI kürzlich bekannt, dass es ein Botnetz abgeschaltet hat, das drei CVEs mithilfe von DrayTek-Produkten ausnutzte. Wenige Wochen zuvor hatte CISA dem KEV zwei DrayTek-CVES hinzugefügt, die von unseren Entdeckungen getrennt sind.

Hier finden Sie einen genaueren Blick auf die Auswirkungen der Sicherheitslücken — mit Anleitungen zur Minderung der Risiken.

DrayTek ist ein beliebtes Router-Unternehmen

DrayTek, ein taiwanesischer Hersteller von Netzwerkgeräten, ist auf den Wohn- und Geschäftsbereich spezialisiert. Die Router verfügen über erweiterte Funktionen wie VPN, Firewalls und Bandbreitenmanagement. Aufgrund ihrer umfassenden Nutzung in Branchen wie Gesundheitswesen, Einzelhandel, Fertigung und Regierung sind DrayTek-Geräte zu Hauptzielen für Cyberkriminelle geworden.

Die National Vulnerability Database (NVD) berichtet, dass bei DrayTek-Routern in den letzten Jahren eine Zunahme kritischer Sicherheitslücken aufgetreten ist. Viele dieser Probleme ermöglichen

Remote Code Execution (RCE), das es Angreifern ermöglicht, die Geräte aus der Ferne zu steuern. Dieser Trend hat die Aufmerksamkeit sowohl krimineller Hacker als auch staatlich geförderter Akteure auf sich gezogen, was das Risiko weiter erhöht hat.

Wichtige Forschungsergebnisse von Vedere Labs

- Der höchste Schweregrad erhielt einen CVSS-Wert von 10, ein anderer Wert 9,1

- Weit verbreitet: Über 704.000 DrayTek-Router sind dem Internet ausgesetzt

- 38% sind immer noch anfällig für ähnliche Probleme, die vor zwei Jahren festgestellt wurden

- 75% dieser anfälligen Router werden von Unternehmen verwendet

- Gefährdete Altgeräte:

- Die Sicherheitslücken betreffen 24 Modelle

- 11 davon sind am Ende ihrer Lebensdauer (EoL)

- 63% der exponierten Geräte sind entweder:

- Verkaufsende (EoS) oder EoL

- Sie sind schwer zu patchen und zu schützen

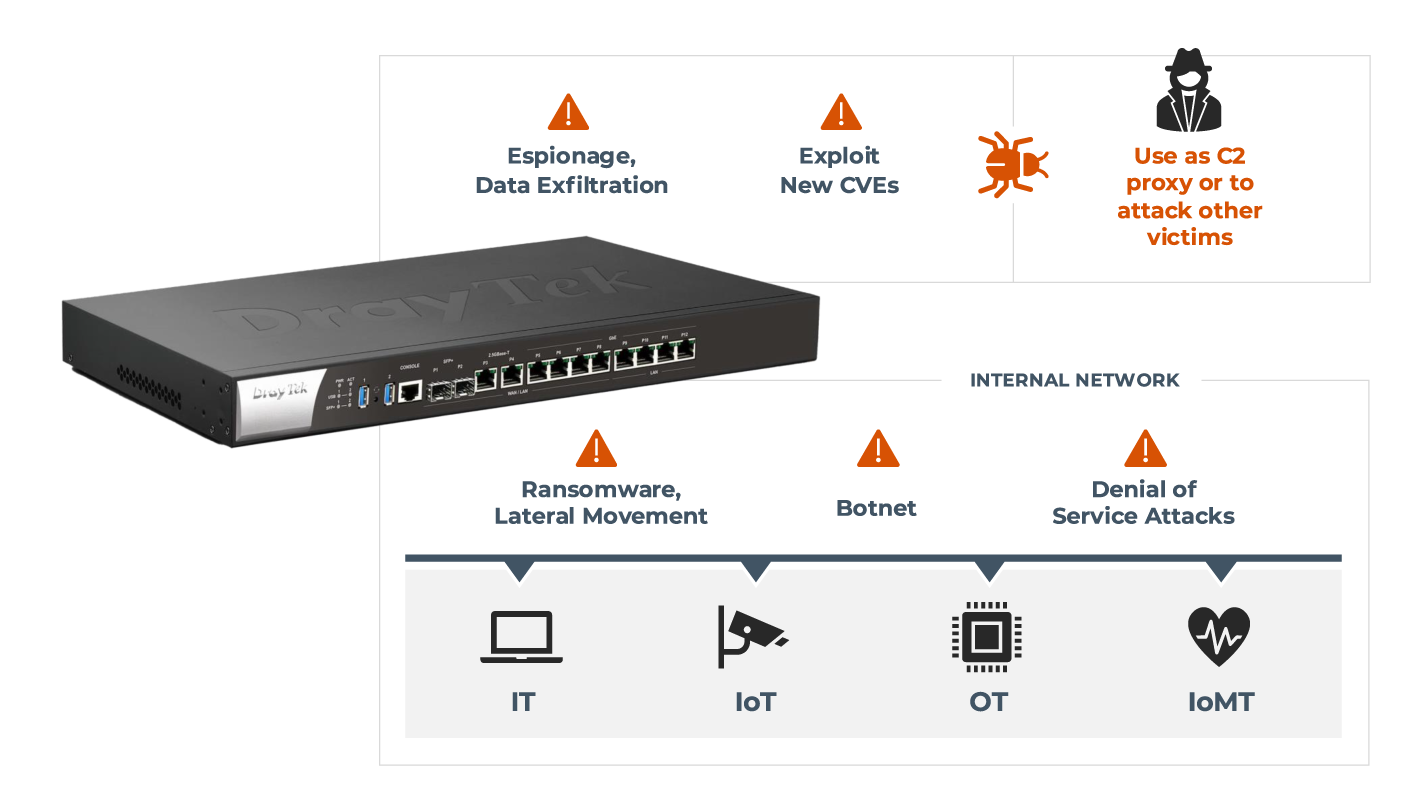

Mögliche Angriffsszenarien

DrayTek-Produkte eröffnen Cyberkriminellen viele Angriffsmöglichkeiten — insbesondere solchen, deren „Web-UI“ dem Internet ausgesetzt ist. Zu den möglichen Router-Angriffsszenarien gehören:

- Spionage und Datenexfiltration:

- Ein Angreifer könnte ein Rootkit einsetzen, das Neustarts und Updates übersteht und es ihm ermöglicht, den Netzwerkverkehr abzufangen und zu analysieren, was zum Diebstahl sensibler Daten wie Anmeldeinformationen oder anderer vertraulicher Informationen führt.

- Seitliche Bewegung:

- Sobald sich ein Angreifer im Netzwerk befindet, kann er sich seitwärts bewegen, um andere Geräte zu kompromittieren, was zu Ransomware-Angriffen, Denial-of-Service (DoS) oder sogar zur Erstellung von Botnetzen führt, die für verteilte Angriffe verwendet werden.

- Verwendung von Routern als C2-Server:

- Leistungsstarke DrayTek-Modelle wie der Vigor3910 verfügen über fortschrittliche Hardware, die wiederverwendet werden kann und als Teil von Command-and-Control-Servern (C2) verwendet werden kann, auf denen Angreifer weitere Angriffe auf andere Opfer starten könnten.

Im Rahmen des verantwortungsvollen Offenlegungsprozesses hat DrayTek alle Firmware-Sicherheitslücken von Vedere Labs gepatcht. Unternehmen, die diese Produkte in ihren Netzwerken einsetzen, müssen jedoch Maßnahmen zur Schadensbegrenzung ergreifen.

Strategien zur Schadensbegrenzung von DrayTek

Der beste Schutz vor diesen Sicherheitslücken besteht darin, sicherzustellen, dass alle betroffenen Geräte mit den neuesten Firmware-Updates von DrayTek gepatcht sind. Neben dem Patchen empfiehlt Forescout die folgenden Strategien zur Schadensbegrenzung:

- Fernzugriff deaktivieren:

- Wenn kein Fernzugriff erforderlich ist, deaktivieren Sie ihn vollständig.

- Implementieren Sie für den erforderlichen Fernzugriff Access Control Lists (ACL) und die Zwei-Faktor-Authentifizierung (2FA).

- Überwachen Sie abnormale Ereignisse:

- Syslog-Logging aktivieren, um ungewöhnliche Aktivitäten zu verfolgen

- Überprüfen Sie regelmäßig, ob nicht autorisierte Änderungen an den Fernzugriffsprofilen oder Verwaltungseinstellungen vorgenommen wurden.

- Segmentieren Sie Ihr Netzwerk:

- Stellen Sie sicher, dass Ihr Netzwerk ordnungsgemäß segmentiert ist, damit ein Angreifer, der einen Router kompromittiert, keinen Zugriff auf das gesamte Netzwerk erhält.

- EoL-Geräte austauschen:

- Geräte, die nicht gepatcht werden können, sollten Sie erwägen, sie auszutauschen.

- Ältere Geräte können weiterhin Sicherheitslücken aufweisen, die mit Softwareupdates nur schwer oder gar nicht zu beheben sind.

- Passwörter aktualisieren:

- Ändern Sie immer die Standardanmeldeinformationen und verwenden Sie sichere, eindeutige Passwörter für jedes Gerät in Ihrem Netzwerk.

Vedere Labs — ermöglicht es Unternehmen, Angreifern immer einen Schritt voraus zu sein

Die Entdeckung dieser Sicherheitslücken in DrayTek-Produkten unterstreicht, wie wichtig es ist, die Netzwerkinfrastruktur zu verwalten und die Sicherheitslage eines Unternehmens aufrechtzuerhalten. Angesichts der Tatsache, dass mehr als 700.000 Geräte online gefährdet sind und Angreifer zunehmend Router ins Visier nehmen, müssen Unternehmen sofort Maßnahmen ergreifen, um sich selbst zu schützen.

Indem Sie die verfügbaren Firmware-Patches anwenden und die empfohlenen Strategien zur Risikominderung anwenden, können Sie die von diesen Sicherheitslücken ausgehenden Risiken reduzieren und sicherstellen, dass Ihr Netzwerk sicher bleibt.

Weitere technische Details und Machbarkeitsnachweise finden Sie im vollständigen Forschungsbericht.