Forescout Vedere Labs hat insgesamt 21 neue Schwachstellen identifiziert, die Sierra Wireless AirLink Mobilfunkrouter und einige ihrer Open-Source-Komponenten wie TinyXML und OpenNDS betreffen, die in einer Vielzahl anderer Produkte verwendet werden.

Diese neue Forschung bestätigt einige Trends, die wir verfolgen:

- Schwachstellen in Routern und Netzwerkinfrastruktur nehmen zu. Schwachstellen in der Netzwerkinfrastruktur gehören seit mindestens 2020 konsequent zu den am häufigsten ausgenutzten; staatlich unterstützte Akteure entwickeln maßgeschneiderte Malware, um Router für Persistenz und Spionage zu nutzen, während Cyberkriminelle sie für private Proxys und die Bildung von Botnets Obwohl den meisten Organisationen die Angriffsfläche auf ihrer IT-Netzwerkinfrastruktur bewusst ist, erhalten viele OT/IoT-Edge-Geräte möglicherweise nicht das gleiche Maß an Aufmerksamkeit von Sicherheitsteams.

- Schwachstellen in OT/IoT-Geräten entstehen oft durch Designfehler, wie beispielsweise die Verwendung von fest codierten Anmeldeinformationen und Zertifikaten, die wir in dieser Forschung und zuvor in OT:ICEFALL gesehen haben, oder Probleme beim Parsen von fehlerhaften Paketen (siehe CVE-2023-41101 in dieser Forschung und die vielen, die wir zuvor in Project Memoria gesehen haben). Diese letzteren Schwachstellen sind in OT/IoT-Geräten einfacher auszunutzen, weil es an effektiven Exploit-Mitigationsmechanismen mangelt.

- Lieferkettenkomponenten wie Open-Source-Software von Drittanbietern können sehr riskant sein und die Angriffsfläche kritischer Geräte erhöhen, was zu Schwachstellen führt, die für Asset-Besitzer möglicherweise schwer nachvollziehbar und zu beheben sind.

Die Entdeckung so vieler neuer Schwachstellen in Softwarekomponenten eines gut untersuchten Geräts zeigt, dass Gerätehersteller und damit auch Asset-Besitzer besonderes Augenmerk auf Risiken aus der Softwarelieferkette legen müssen, sowohl von Open- als auch von Closed-Source-Komponenten. Asset-Besitzer sind es letztendlich, die aufgrund unsicherer Geräte in ihren Netzwerken kompromittiert werden können, und derzeit müssen sie entweder darauf vertrauen, dass Gerätehersteller Lieferketten-Schwachstellen angemessen angehen, oder ihre eigenen Risikominderungsstrategien implementieren, die sich nicht ausschließlich auf das Patchen verlassen. Die erstere Option ist riskant, da wir vor 2 Jahren beobachtet haben, als wir das Projekt Memoria abschlossen, dass veraltete Softwarekomponenten die vernetzte Welt ermöglichen, die Benachrichtigung über Schwachstellen an eine große Anzahl von Parteien schwierig ist und Anbieter/Wartungspersonal oft nicht reagieren, was bedeutet, dass Organisationen in mehreren Branchen lange Zeit gefährdet bleiben können. Die zweite Option – Risikominderung – ist breiter anwendbar und kann zu einer insgesamt besseren Sicherheitslage gegenüber neuen und alten Schwachstellen in kritischen Geräten führen.

Einzelheiten zu den Schwachstellen sind im begleitenden technischen Bericht verfügbar. In diesem Blogbeitrag fassen wir die Forschungsergebnisse zusammen und diskutieren die Möglichkeiten zur Minderung für betroffene Organisationen.

Die Bedeutung von OT/IoT-Routern

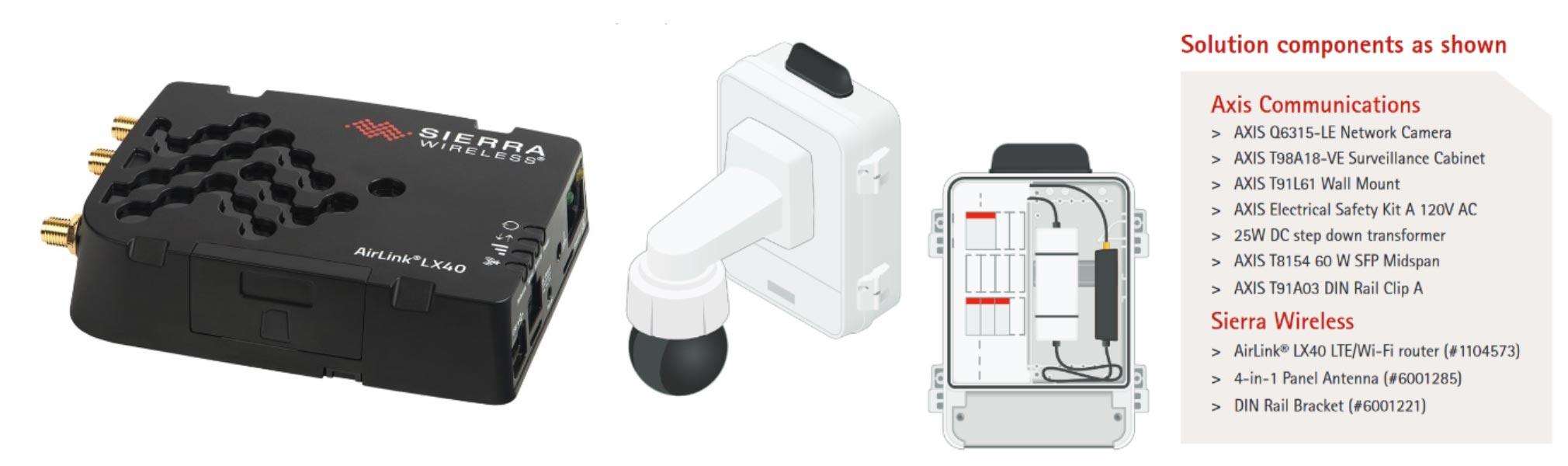

OT/IoT-Router werden verwendet, um kritische lokale Netzwerke über Mobilfunkverbindungen wie 3G und 4G mit dem Internet zu verbinden. Die folgenden Abbildungen zeigen einen dieser Router, der eine entfernte Überwachungskamera für Videostreaming verbindet.

Diese Geräte finden sich in mehreren kritischen Infrastruktursektoren wie Regierungs- und Handelseinrichtungen, Notdiensten, Energie-, Transport-, Wasser- und Abwassersystemen, Fertigung und Gesundheitswesen. Sierra Wireless ist der beliebteste Anbieter dieser Art von Geräten.

Zusammenfassung der Ergebnisse

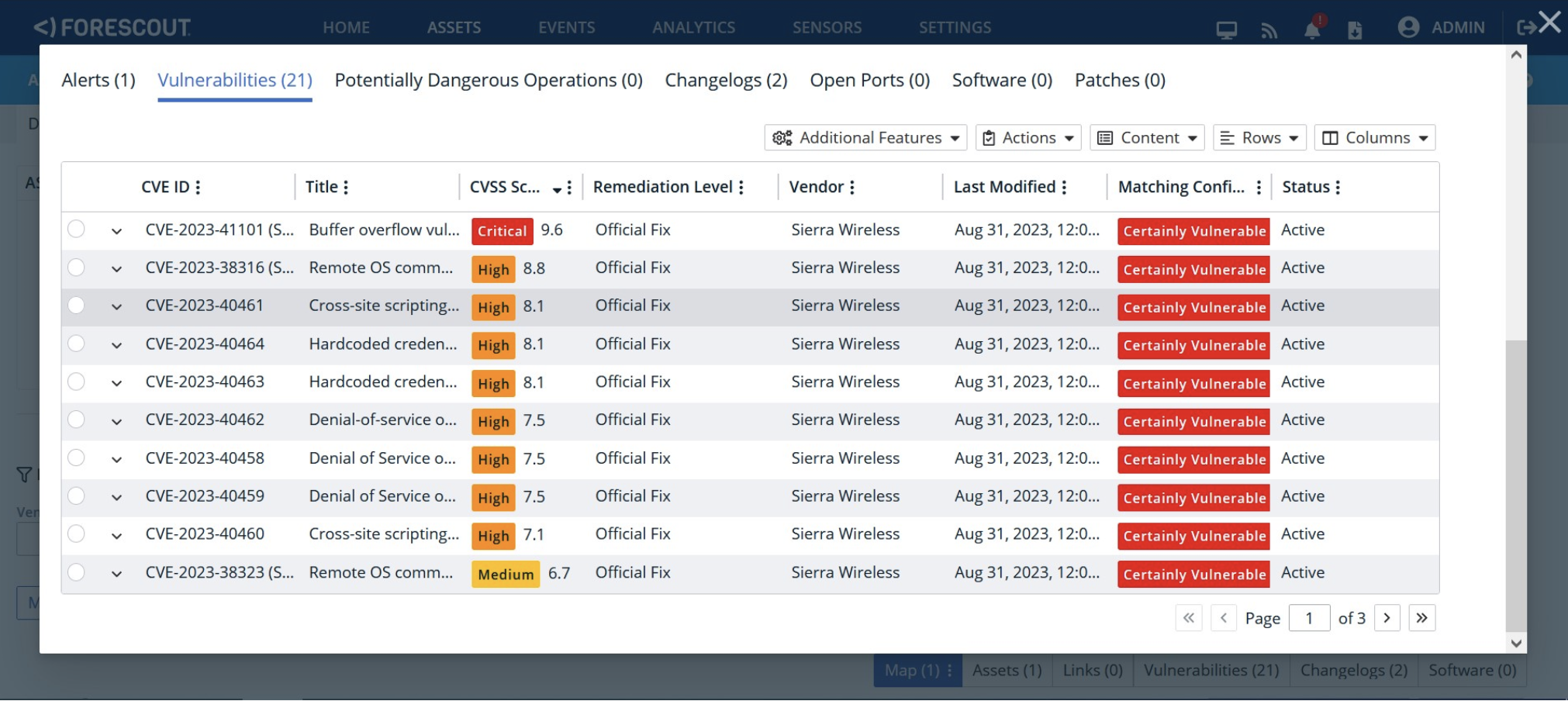

Wir haben 21 neue Schwachstellen gefunden, die OT/IoT-Router betreffen. Eine hat eine kritische Schwere (CVSS-Score 9,6) und neun haben hohe Schweregrade. Diese Schwachstellen können es Angreifern ermöglichen, Anmeldeinformationen zu stehlen, die Kontrolle über einen Router zu übernehmen, indem sie bösartigen Code einschleusen, auf dem Gerät zu persistieren und es als initialen Zugangspunkt in kritische Netzwerke zu nutzen. Die Schwachstellen sind wie folgt kategorisiert:

- Schwachstellen für die Ausführung von Remote-Code (RCE), die es Angreifern ermöglichen, durch Einschleusen von bösartigem Code die volle Kontrolle über ein Gerät zu übernehmen.

- Cross-Site-Scripting-(XSS)-Schwachstellen, die dazu verwendet werden können, bösartigen Code auf Clients einzuschleusen, die die Managementanwendung durchsuchen, und somit potenziell Anmeldeinformationen zu stehlen.

- Denial-of-Service-(DoS)-Schwachstellen, die verwendet werden können, um das Management aus einer Vielzahl von Gründen zum Absturz zu bringen, von einfacher Sachbeschädigung bis hin zu komplexeren mehrstufigen Angriffen.

- Unbefugter Zugriff über Designfehler wie fest codierte Anmeldeinformationen und private Schlüssel und Zertifikate, die von fähigen Angreifern für Man-in-the-Middle-Angriffe oder zum Wiederherstellen von Passwörtern verwendet werden können.

- Authentifizierungsumgehungen, die es Angreifern ermöglichen, den Authentifizierungsdienst des Captive Portal-Dienstes zu umgehen und sich direkt mit dem geschützten WLAN-Netzwerk zu verbinden.

Auswirkungen

Wir haben mehr als 86.000 dieser Router online in Organisationen wie Energieverteilung, einem nationalen Gesundheitssystem, Abfallwirtschaft, Einzelhandel und Fahrzeugverfolgung gefunden. Weniger als 10 % der insgesamt gefundenen Router sind gegen bekannte frühere Schwachstellen, die seit 2019 gefunden wurden, bestätigt gepatcht. Bei Geräten, die eine bestimmte Management-Schnittstelle (AT-Befehle über Telnet) freigeben, stellen wir fest, dass 90 % end of life sind, was bedeutet, dass sie nicht mehr gepatcht werden können.

Anzahl der ausgestellten Geräte, die ACEmanager ausführen, gegenüber dem Sicherheitspatch-Status der zugrunde liegenden ALEOS-Versionen

Mehr als 22.000 ausgestellte Geräte verwenden ein Standard-SSL-Zertifikat (eine der von uns identifizierten Schwachstellen – CVE-2023-40464), das Man-in-the-Middle-Angriffe ermöglicht, um Daten im Transit zum und vom Router zu übernehmen oder zu manipulieren.

Auf Forescout Device Cloud sehen wir Herstellung und Gesundheitswesen als die am stärksten betroffenen Branchen.

Verteilung der Sierra Wireless-Router nach Branche, gesehen auf Forescout Device Cloud

Angreifer könnten einige der neuen Schwachstellen ausnutzen, um die volle Kontrolle über einen OT/IoT-Router in kritischer Infrastruktur zu erlangen und unterschiedliche Ziele wie Netzwerkstörungen, Spionage, laterale Bewegungen und die Bereitstellung weiterer Malware zu erreichen. Zum Beispiel könnten Angreifer die Kontrolle über einen Router in einer medizinischen Einrichtung übernehmen, um Geräte von Patienten, Gästen oder Mitarbeitern anzugreifen und weitere Malware zu verbreiten. In einem Fertigungsszenario könnten Angreifer die Kontrolle über einen Router in einer Anlage übernehmen, um industrielle Ausrüstung anzugreifen.

Neben menschlichen Angreifern können diese Schwachstellen auch von Botnetzen für automatische Verbreitung, Kommunikation mit Befehls- und Kontrollservern und die Durchführung von DoS-Angriffen verwendet werden. Tatsächlich haben frühere Botnetze wie IoTroop/Reaper exponierte Sierra Wireless-Router über Standardanmeldeinformationen und 0-Tage ins Visier genommen.

Empfehlungen zur Minderung

Ein vollständiger Schutz gegen die neuen Schwachstellen erfordert das Patchen von Geräten, die die betroffene Software ausführen. Das OpenNDS-Projekt hat OpenNDS 10.1.3 veröffentlicht, das Fixes für alle gemeldeten Schwachstellen enthält. TinyXML ist ein aufgegebenes Open-Source-Projekt, sodass die aufwärtsgerichteten Schwachstellen nicht behoben werden und von betroffenen Anbietern abwärts behoben werden müssen.

Sierra Wireless hat die folgenden ALEOS-Versionen veröffentlicht, um die neuen Schwachstellen anzugehen:

ALEOS 4.17.0, das Fixes für alle relevanten Schwachstellen enthält. ALEOS 4.9.9 mit anwendbaren Fixes, mit Ausnahme von OpeNDS-Problemen, da diese Version OpenNDS nicht enthält.

Neben dem Patchen empfehlen wir folgende Maßnahmen:

- Ändern Sie das Standard-SSL-Zertifikat für Sierra Wireless-Router und jedes andere Gerät in Ihrem Netzwerk, das auf Standardzertifikaten basiert.

- Deaktivieren Sie Captive Portals und andere Dienste wie Telnet und SSH, wenn sie nicht benötigt werden, oder beschränken Sie den Zugriff auf diese Dienste, wenn sie benötigt werden.

- Erwägen Sie, eine Web Application Firewall vor OT/IoT-Routern bereitzustellen, um die Ausnutzung von webbasierten Schwachstellen wie vielen der XSS-, Befehlseinschleusungs- und DoS-Schwachstellen, die in dieser Forschung gefunden wurden, zu verhindern.

- Implementieren Sie ein OT/IoT-sensibles Intrusion Detection System (IDS), um sowohl die Verbindungen zwischen externen Netzwerken und den Routern als auch die Verbindungen zwischen den Routern und den dahinter liegenden Geräten zu überwachen. Dies hilft dabei, Anzeichen für den initialen Zugriff über den Router sowie Anzeichen dafür zu erkennen, dass Angreifer den Router nutzen, um kritische Geräte weiter auszunutzen.

Für frühere Schwachstellen bei Sierra Wireless-Produkten (1, 2, 3) haben der Hersteller und CISA folgendes empfohlen, was auch für die neuen Schwachstellen gelten sollte:

- Verwenden Sie immer starke, einzigartige und zufällige Anmeldeinformationen für Geräte. Wenn Telnet oder SSH aktiviert ist, stellen Sie sicher, dass ein starkes Passwort für die Konsolenkonten festgelegt ist. –

- Deaktivieren Sie den Zugriff auf ACEManager im Weitbereichsnetzwerk (WAN) und verwenden Sie das Sierra Wireless Airlink Management System (ALMS) oder eine alternative Geräteverwaltungsplattform für die Remote-Verwaltung von ALEOS-Geräten.

- Wenn ACEManager über das WAN zugänglich bleiben muss, beschränken Sie den Zugriff mithilfe von Maßnahmen wie Private APN, VPN oder der ALEOS Trusted IP-Funktion (beschränkt den Zugriff auf bestimmte Hosts). Verwenden Sie beim

- Verbinden mit ACEManager nur HTTPS.

- Lokalisieren Sie Steuerungssystemnetzwerke und entfernte Geräte hinter den Routern und isolieren Sie sie von Unternehmensnetzwerken.

Wie Forescout helfen kann

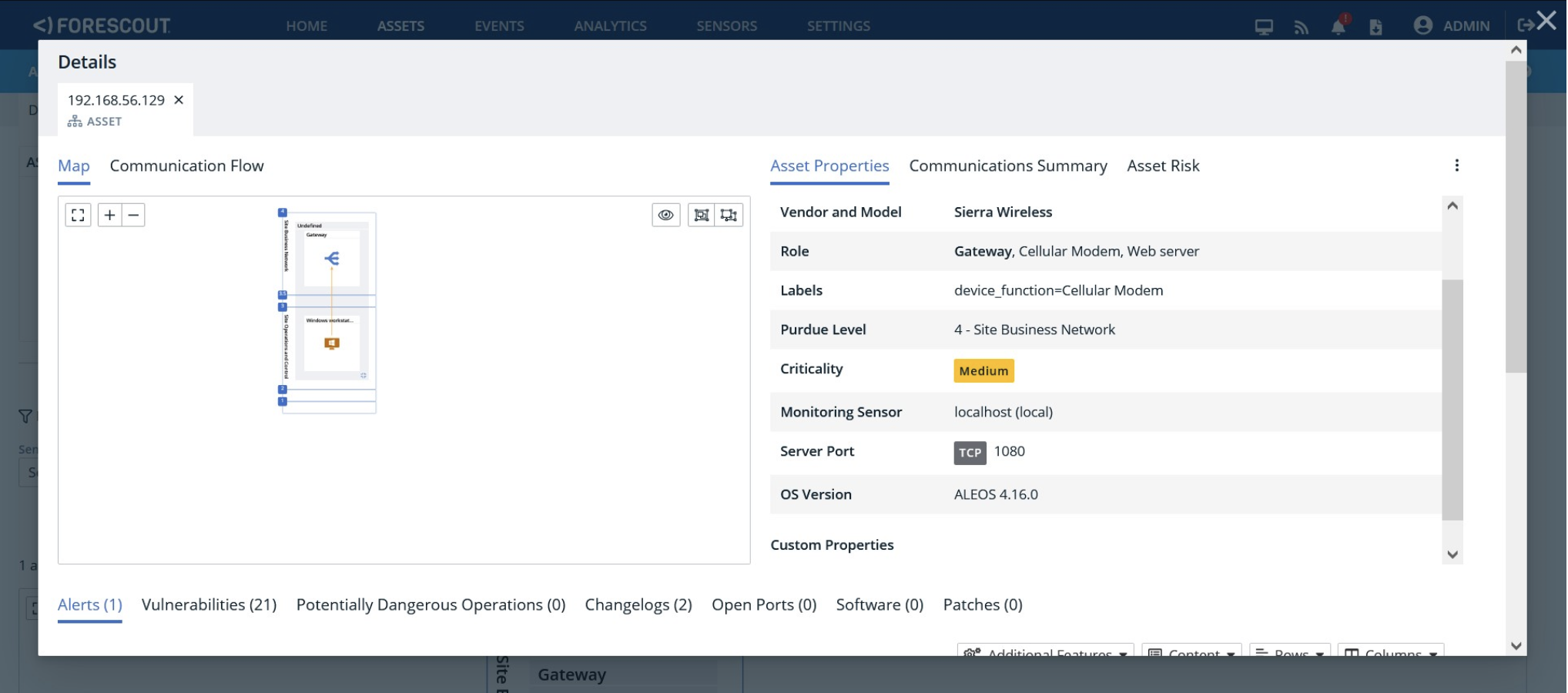

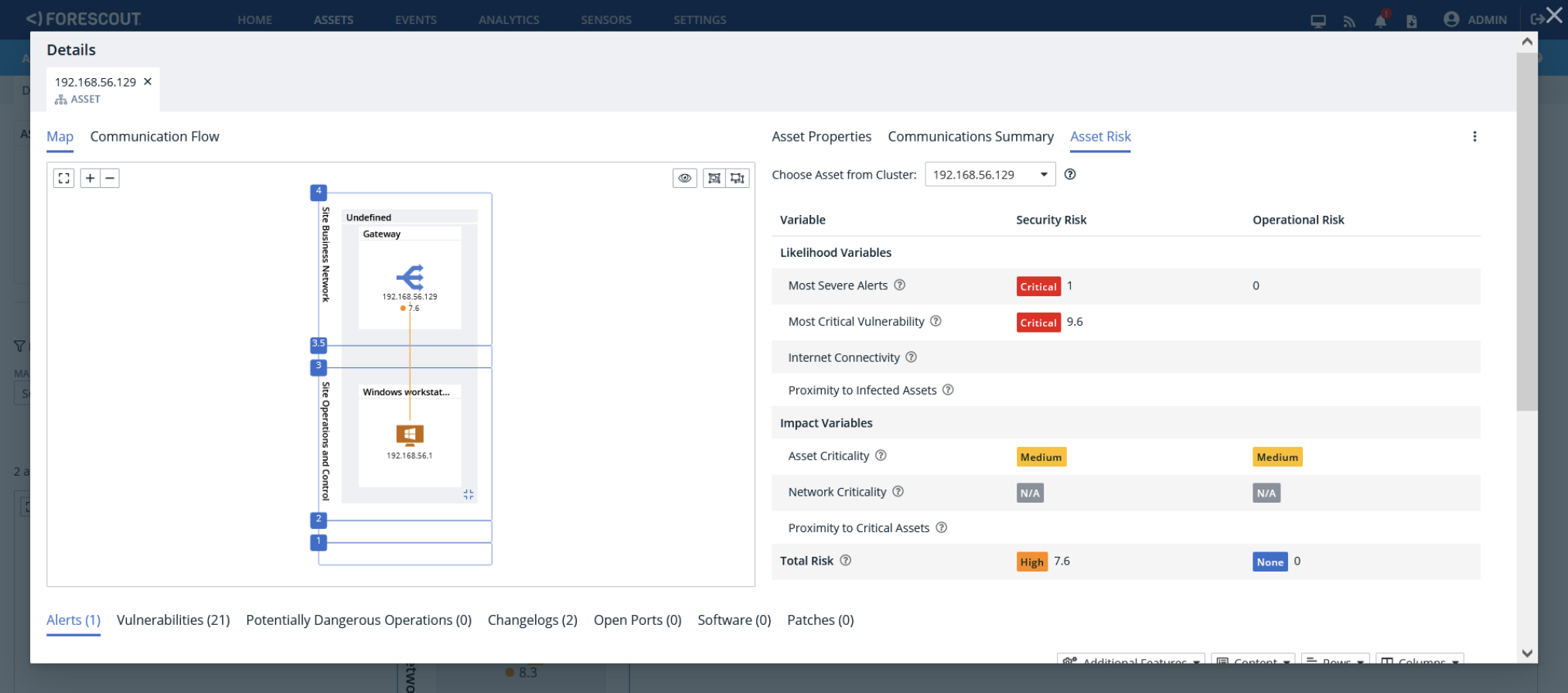

Die passive Schwachstellenzuordnung, die eine Risikobewertung und Segmentierungsentscheidungen ermöglicht, wurde zur CVE-Datenbank für Forescout eyeInspect– und Forescout Risk and Exposure-Lösungen hinzugefügt.

Kunden von Forescout eyeInspect können das neueste Schwachstellenpaket herunterladen und lokal installieren, um gefährdete Geräte in ihren Netzwerken zu erkennen. Kunden von Forescout Risk and Exposure profitieren von der Echtzeitbereitstellung von Inhalten in der Cloud, sodass sie gefährdete Geräte nur durch Suche nach spezifischen CVEs auf ihrem Dashboard erkennen können

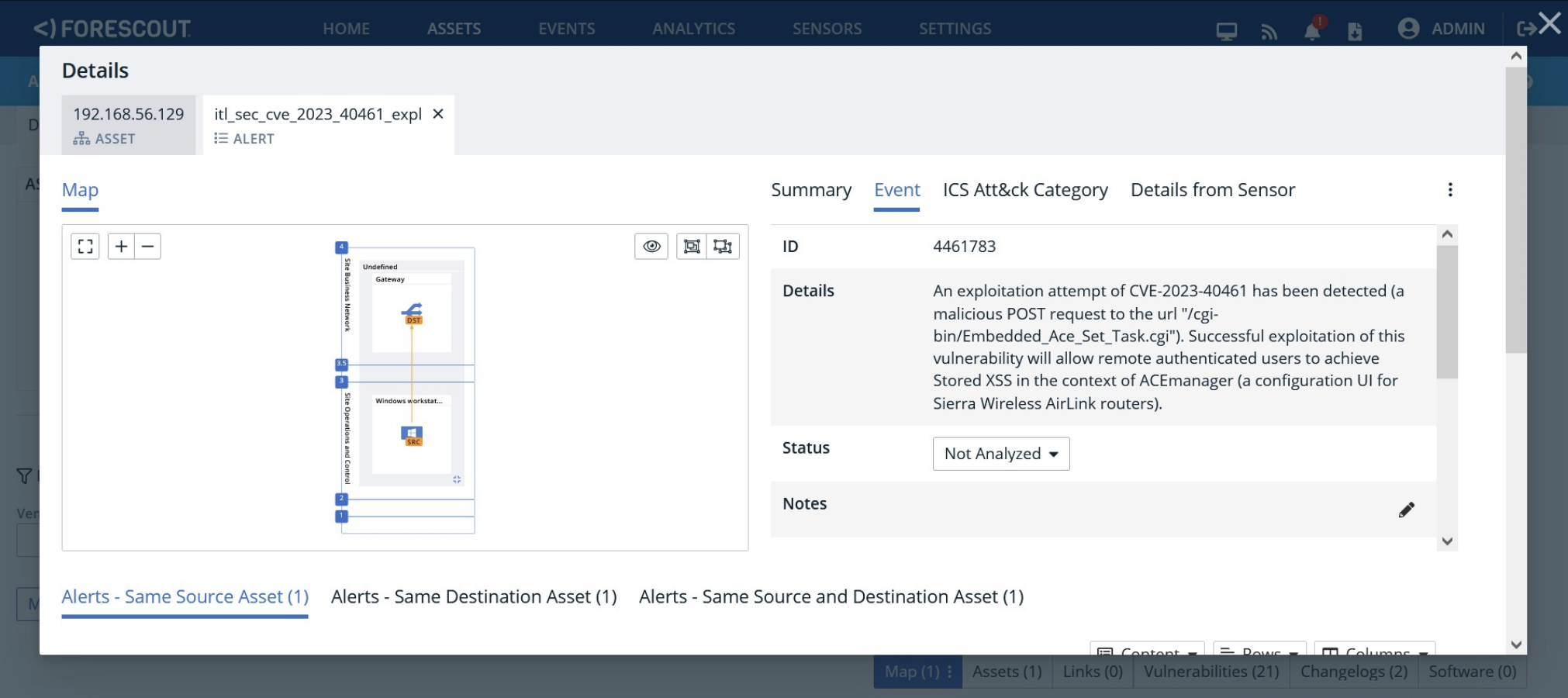

Forescout eyeInspect kann auch Ausnutzungsversuche gegen Sierra Wireless-Geräte mit dem neuen ACEmanager Monitor-Skript erkennen, das heruntergeladen und lokal installiert werden muss. Die folgende Abbildung zeigt eine von eyeInspect ausgelöste Warnung, wenn ein Versuch erkannt wird, CVE-2023-40461 gegen einen Sierra Wireless-Router auszunutzen.

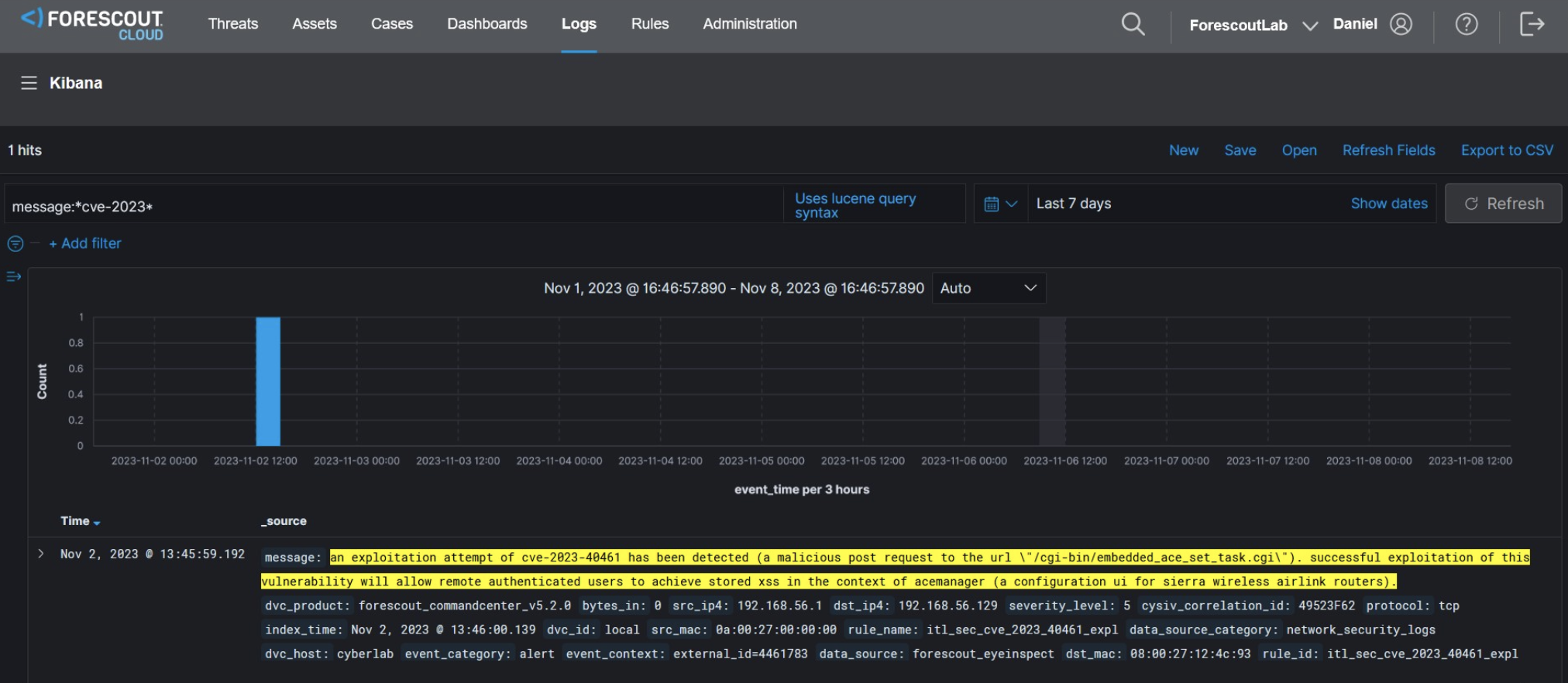

eyeInspect-Erkennungen können an Forescout XDR weitergeleitet werden, wo sie automatisch mit Telemetrie und Protokollen aus einer Vielzahl von Quellen wie Sicherheitstools, Anwendungen, Infrastruktur, Cloud und anderen Anreicherungsquellen korreliert werden können, um hochwertige Bedrohungen für die Analyse durch Analysten zu generieren.

Die folgende Abbildung zeigt die eyeInspect-Warnung wie im Forescout XDR-Interface zu sehen.

Schließlich können XDR-Erkennungen über das Plugin „Cloud-Datenaustausch“ an Forescout eyeControl gesendet werden, damit eyeControl automatisierte Maßnahmen zur Behebung oder Einschränkung von Aktionen gemäß benutzerdefinierten Richtlinien ergreifen kann.